Flux RSS

108538 documents trouvés, affichage des résultats 5571 à 5580.

| < Les 10 documents précédents | Les 10 documents suivants > |

(21/12/2010 11:49:32)

Bilan Sécurité 2010 : entre perfectionnement et consolidation

Un avant et un après Stuxnet

Dans le développement des différentes attaques, l'année 2010 a été marquée par l'avènement d'un ver, baptisé Stuxnet, qui s'attaque à des processus industriels tournant sur des systèmes de type Scada, développés par Siemens. Ce programme avait probablement comme cible, une centrale de retraitement d'uranium en Iran. A la différence d'autres attaques similaires, Stuxnet est très élaboré et plusieurs observateurs estiment qu'un Etat pourrait en être à l'origine. Utilisant des failles de Windows de type « zero day », les analystes estiment que ce ver devrait dans les prochains mois provoquer encore des dégâts, car plusieurs industries reposent sur des systèmes obsolescents et non sécurisés.

Le perfectionnement se retrouve aussi dans les tentatives de phishing avec l'apparition du Trojan Zeus. Ce dernier réunit beaucoup de qualité. Il est disponible, abordable, fonctionne et son développement le rend modifiable facilement. Le cheval de Troie Zeus vole les noms d'utilisateurs et mots de passe des PC fonctionnant sous Windows. Les criminels peuvent ainsi s'en servir pour transférer illégalement de l'argent depuis les comptes des victimes. Les autorités policières et judiciaires ont mené quelques coups de filet en Angleterre, aux Etats-Unis et en Ukraine, mais cela n'a rien empêché.

Des failles et des patchs

Système d'exploitation, navigateur, solutions de bureautique, langage de développement, aucun service informatique n'échappe aux problèmes de sécurité. 2010 aura montré une recrudescence des publications de correctifs des failles de sécurité. On peut citer les patchs Tuesday de Microsoft qui voit leur volume prendre de l'embonpoint. Adobe a aussi au mois d'octobre dernier proposé 23 correctifs. Même Oracle a diligenté le téléchargement de 81 correctifs. Cette recherche de failles est par ailleurs devenue une activité lucrative, car la plupart des éditeurs ont mis en place des programmes rémunérant les chercheurs. Ainsi, Google a payé 7 500 dollars en prime pour la découverte de 11 bugs. En juillet dernier, la fondation Mozilla a augmenté ses primes pour la recherche des failles de sécurité dans ses produits.

Une consolidation des acteurs

Avec le développement du cloud computing, la consumérisation de l'IT, la profusion de terminaux connectés, les acteurs de l'informatique ont cherché à acquérir de plus en plus de compétences en matière de sécurité. De grands groupes ont ainsi acquis des sociétés spécialisées dans le domaine, comme HP avec Arcsight et Fortify. Les éditeurs de logiciels devant cette concurrence ont eux aussi participé à cette danse capitalistique, comme le montre les acquisitions de Symantec, PGP et GuardianEdge et surtout l'activité authentification de Verisign. Le rachat le plus symbolique de l'année 2010 reste néanmoins celle de McAfee par Intel pour la somme de 7,7 milliards de dollars. Cette opération suscite d'ailleurs quelques inquiétudes ou laissent perplexes les autorités de la concurrence européenne.

La SEC enquête sur Mark Hurd

Les autorités boursières américaines (SEC) ont décidé d'enquêter sur les raisons qui ont conduit l'ex-PDG de HP, Mark Hurd, à démissionner de façon précipitée de l'entreprise a indiqué le Wall Street Journal hier. Citant des sources anonymes, le quotidien économique a affirmé que la SEC cherchait à savoir si Mark Hurd avait transmis en 2008 des informations confidentielles sur le rachat d'EDS par HP. Le gendarme américain de la bourse scruterait également les dépenses inexactes réalisées par l'ex-PDG de HP et chercherait à savoir si il a détruit des preuves, précise le WSJ. Contactée hier par le magazine, HP a déclaré qu'il « coopérait pleinement avec la SEC sur son enquête ».

En août dernier, Mark Hurd avait choqué la Silicon Valley en démissionnant brutalement suite à une enquête révélant qu'il avait harcelé sexuellement Jodie Fisher, une ancienne actrice de cinéma. Le conseil d'administration avait abandonné les charges sur l'accusation de harcèlement sexuel, mais avait néanmoins constaté que le dirigeant avait falsifié ses dépenses dans le but de cacher sa relation avec Jodie Fisher.

Divulgation de négociations confidentielles

Cette dernière a travaillé pour HP entre 2007 et 2009, or l'enquête de la SEC semble être axée sur de précédentes allégations et sur le fait que Mark Hurd aurait informé l'ex-actrice sur les quelque 13,9 milliards de dollars versés à EDS avant l'annonce officielle du rachat Si Jodie Fisher ou quelqu'un qu'elle connaissait avait réalisé une transaction basée sur cette information, se serait alors un délit d'initié.

Mar Hurd disposait d'une image sérieuse et discrète lors de son mandat chez HP, et on lui a prêté le fait d'avoir bien géré l'entreprise au cours de son mandat de quatre ans. Par la suite, il est devenu président d'Oracle. HP a poursuivi Mark Hurd après qu'il ait endossé ces nouvelles responsabilités, mais les poursuites avaient été réglées en septembre.

(...)

L'intelligence économique se dote d'un syndicat professionnel

Si les DSI et les RSSI, comme les experts comptables, les avocats ou tous les autres professionnels amenés à travailler sur le sujet de l'intelligence économique, peuvent adhérer à la Fepie, cela n'est pas le cas avec le Synfie. Les deux organisations se veulent en effet complémentaires et partagent d'ailleurs un même président : Hervé Seveno, patron d'un cabinet de conseil en intelligence économique.

La Fepie avait trois rôles principaux : être un forum de discussion et de partage entre professionnels, se comporter en influenceur des pouvoirs publics et, enfin, certifier les professionnels par le biais d'une reconnaissance de leur sérieux par les pairs. Cette dernière activité ne va plus avoir bientôt d'utilité. Si les associations professionnelles de coachs ont suivi le même chemin, d'autres organisations professionnelles ont pu y renoncer à la faveur d'une évolution législative. Comme avant eux les ostéopathes, les professionnels de l'intelligence économique vont désormais bénéficier d'une reconnaissance officielle via un agrément public, cela grâce à la loi LOPPSI 2. Une reconnaissance par les pairs n'a donc plus beaucoup d'intérêt. En se comportant en influenceurs efficaces, la Fepie a en quelque sorte creusé elle-même et tout à fait volontairement la tombe d'un de ses rôles.

Rester entre professionnels

Aux côtés de la Fepie, le Synfie est un syndicat professionnel au même titre que le Syntec Numérique par exemple. Si la Fepie est une association loi 1901, le Synfie a d'ailleurs adopté le statut défini par la loi de 1884. Ne peuvent donc y adhérer que les professionnels (sociétés ou personnes physiques) ayant l'intelligence économique comme activité principale. En tant que syndicat professionnel, le Synfie va intervenir dans les discussions avec les syndicats de salariés, les organisations professionnelles de branche, les pouvoirs publics, etc.

Son rôle est par conséquent clairement différent et complémentaire de celui de la Fepie. Mais cela n'exclue pas des travaux en commun. Des conditions privilégiées sont d'ailleurs annoncées pour les professionnels adhérant aux deux structures simultanément.

Des smartphones dans la trousse des militaires américains

L'armée américaine envisage sérieusement l'idée d'équiper chaque soldat d'un smartphone et de prendre en charge une partie de la facture. Ce tournant devrait relancer la bataille qui a lieu entre Apple et Android dans le monde militaire. Comme l'a indiqué le directeur du Army Capabilities Integration Center Michael Vane, une possibilité sera offerte à chaque soldat pour qu'il puisse disposer d'un budget mensuel qui lui permettra de passer des appels ou de télécharger des applications selon un certain barème.

Dans ce cadre, une brigade de Fort Bliss, au Texas, est en cours d'une modernisation qui prévoit le déploiement de smartphones, mais aussi des tablettes numériques, des liseuses électroniques et également des mini-projecteurs. Un autre projet porte sur la fourniture de lecteurs spécifiques de cartes aux soldats pour leur permettre d'accéder aux données de façon sécurisée sur des smartphones. Mais l'industrie des téléphones intelligents doit cependant se poser une question : quels seront les smartphones utilisés en cas un déploiement massif?

Localiser les soldats sur le champ de bataille

Ceux qui sont impliqués disent qu'il n'y a aucune certitude quant à un modèle unique, mais qu'il est en même temps très peu probable que l'Armée de terre développe son propre modèle ou passe un contrat avec un fabricant pour changer radicalement l'appareil existant. Au lieu de cela, tout changement devra se limiter à certains réglages du logiciel et à des renforcements matériels, de sorte que ces appareils puissent mieux résister à des conditions difficiles. Les sections de l'armée qui utilisent déjà des smartphones dans le cadre d'opérations militaires ont principalement recours à des iPhones ou à des smartphones sous Android. La société qui a développé le système de missiles Patriot a créé plusieurs applications militaires pour les deux appareils, dont une qui permet aux soldats de localiser les positions des troupes sur le champ de bataille.

Raytheon, entreprise américaine spécialisée dans les domaines des systèmes de défense et d'électronique, a déjà fait valoir que l'iPhone, bien que généralement considéré comme un appareil grand public, pouvait être particulièrement utile pour les militaires, principalement parce qu'il ne nécessite pas de formation particulière. Cependant, des problèmes se posent sur le fait que la batterie standard Apple est non remplaçable et que brancher le téléphone pour le recharger n'est pas toujours une option viable au milieu d'un combat.

Crédit phoro: D.R

(...)

La Chine veut se doter d'un OS national

China Standard Software (CSS) et l'Université nationale des technologies de défense (NUDT) ont signé un partenariat stratégique pour lancer une marque nationale d'OS connue sous le nom « NeoKylin » qui sera utilisé pour la défense nationale et de tous les secteurs de l'économie du pays. Pour le CSS, l'accord est destiné à ouvrir la voie à une concurrence plus importante en matière d'OS pour la Chine. Aucune information n'a été indiquée sur un calendrier pour le lancement de produits sur cette marque. Le CSS est le développeur de Neoshine Linux pour les postes de travail, qui équipe aussi bien les ordinateurs du gouvernement, ceux des entreprises ainsi que ceux des particuliers. L'UNDT a de son côté, élaboré KylinOS qui se définit comme une alternative sûre aux logiciels étrangers tels que le système d'exploitation Windows. Si ces systèmes d'exploitation sont de plus en plus utilisés par les ordinateurs du gouvernement chinois, l'OS de Microsoft domine le marché.

Endiguer le piratage

Ce dernier est cependant en proie à la piraterie. Dans le cas de Windows, environ la moitié des OS tournant en Chine est issue de copies illégales, a déclaré Matthew Cheung, analyste au cabinet Gartner. De nombreux autres systèmes d'exploitation ont subi le même sort pour finalement choisir la voie de la gratuité, précise l'analyste.

Pourtant, le gouvernement chinois tente de favoriser l'achat de systèmes d'exploitation nationaux, pour des considérations de sécurité et comme un moyen de soutenir l'économie locale, souligne Matthew Cheung. Ces systèmes d'exploitation chinois ciblaient déjà le secteur public ou les établissements financiers. Donc nous ne voyons aucune nouvelle proposition de valeur avec l'annonce de la création d'une marque unique », a-t-il ajouté. (...)

Bilan emploi 2010 : Une reprise de l'emploi IT en demi-teinte

Après une année 2009 exécrable, le marché de l'emploi informatique semble avoir retrouvé quelques couleurs. L'an dernier, les embauches de cadres dans la fonction informatique avaient baissé de 24%, contredisant les prévisions des recruteurs qui escomptaient une hausse sur ces postes au début de l'année. Dans le même temps, environ 30 000 professionnels de l'informatique étaient inscrits au chômage, sur une population évaluée à 500 000 informaticiens en France. Malgré tout, cette année, la profession a mieux résisté que d'autres domaines. L'enquête besoins en main d'oeuvre (BMO) 2010 publiée au printemps dernier par Pôle emploi dénombrait pas moins de 48 564 projets de recrutement IT dans l'Hexagone. De son côté, la note trimestrielle de conjoncture du marché de l'emploi des cadres diffusée fin octobre 2010 par l'Apec indiquait que neuf entreprises sur dix avaient recruté des informaticiens au troisième trimestre 2010, contre huit sur dix au troisième trimestre 2009.

35 000 embauches d'informaticiens réalisées en 2010

L'organisme tablait également sur des prévisions de recrutements en hausse de 4 point, précisant, par ailleurs, que 69% des entreprises IT ayant embauché au troisième trimestre indiquaient avoir engagé des jeunes diplômés. Même son de cloche pour Syntec numérique. La fédération professionnelle des éditeurs, SSII et sociétés de conseil en technologies confirmait également la retour progressif à la normale sur le front de l'emploi high-tech. Sous l'effet du redémarrage de l'activité et de la reprise du turnover 35 000 recrutements d'informaticiens (dont 26 000 cadres IT) étaient attendus d'ici la fin de l'année pour un total de 3 000 à 5 000 créations nettes d'emploi. La projection sur 2011 laissait apparaître une prévision de 3% de hausse pour l'industrie des logiciels et systèmes et une croissance montant à 4% pour les éditeurs, et de 1 à 1,5 % pour les SSII.

Pourtant, le chômage et la précarité touchent toujours les informaticiens : d'abord les jeunes ingénieurs, dont le taux d'emploi a fortement reculé en 2010, avec seulement 70% des diplômés de 2009 en poste, soit une baisse de 10 points par rapport à ceux de la promotion 2008 et de 21 points par rapport à ceux de 2007. Ensuite, les victimes des plans de licenciements, conséquence de projets de réorganisations suite à d'importants rachats, comme celui de Sun par Oracle.

Crédit photo: D.R

(...)

Un site pour informer des risques des ondes électromagnétiques

Accessible à l'adresse LesOndesMobiles.fr, cette nouvelle plateforme fournit de nombreuses informations et recommandations quant à l'exposition des usagers aux ondes électromagnétiques émises par ce type d'appareils. Par l'intermédiaire de ce nouveau dispositif d'information, l'Inpes et le ministère de la Santé souhaitent inciter les utilisateurs de téléphones portables, soit près de 90% de la population française, à réduire leur exposition aux ondes électromagnétiques. Pour ce faire, le site internet divulgue une dizaine de gestes simples à adopter au quotidien.

Explications filmées et bannières

Les particuliers sont, par exemple, invités à protéger les jeunes et les enfants de ces ondes potentiellement dangereuses pour la santé, à téléphoner avec une oreillette ou encore à favoriser l'envoi de SMS. En outre, chacun est appelé à réduire ses appels téléphoniques dans les endroits où la réception est mauvaise, et à éloigner l'appareil après la composition d'un numéro de téléphone. Ce nouveau portail sera accompagné d'une campagne à destination du grand public. Proposée sur Internet, mais également sur les plateformes mobiles, cette campagne nationale se décline en deux films d'animation et de nombreuses bannières visibles sur la Toile. Baptisé « Tout et son contraire », ce dispositif d'information met en exergue le portail d'information LesOndesMobiles.fr, « source d'information fiable sur les ondes des portables ».

Illustration : site lesondesmmobiles.fr

(...)(20/12/2010 11:51:52)Les représailles DDoS Pro-WikiLeaks surévaluées

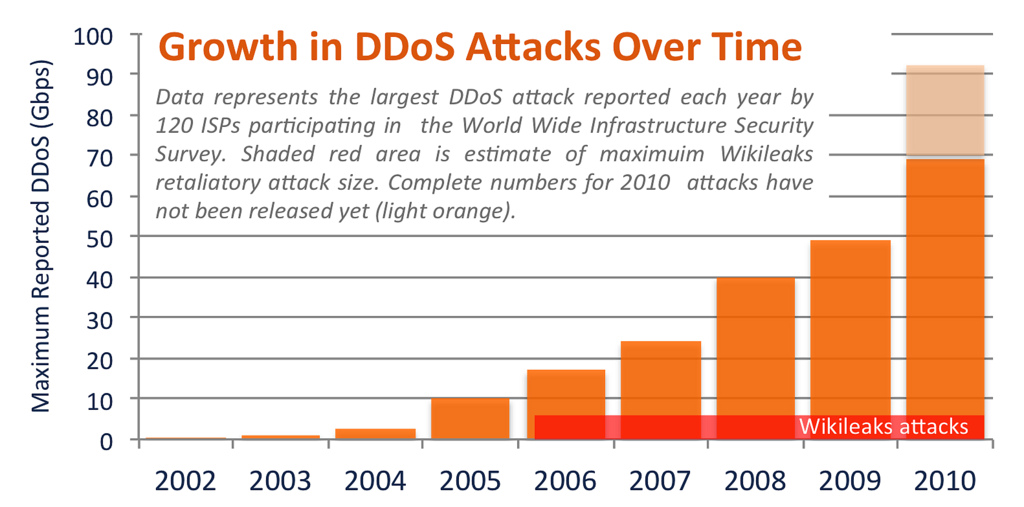

C'est l'expert en sécurité Craig Labovitz, spécialiste reconnu en matière de sécurité de l'infrastructure Internet et par ailleurs chercheur chez Arbor Networks (Chelmsford, Massachusetts) qui l'affirme. « Malgré les titres de la presse, les attaques de représailles étaient faibles, de la grenaille, pas plus, » écrit-il dans un long post publié sur le blog d'Arbor Networks. Celui-ci, qui a comparé les attaques par déni de service distribué (DDoS) pro-WikiLeaks avec 5 000 attaques DDoS identifiées pendant l'année 2010, conclut que les attaques du premier étaient « ordinaires ». « Je pourrais comparer cette cyber attaque à une grève des camionneurs en France, » a t-il déclaré dans une interview. « Ce n'était certainement pas une guerre, comme certains journaux l'ont prétendu. C'était une forme de protestation, avec des dommages collatéraux. » Les attaques DDoS visaient des sites appartenant à Amazon.com, MasterCard, PayPal et à l'organisme financier de la poste suisse PostFinance, chaque fois que l'un de ces organismes a bloqué les comptes de WikiLeaks ou suspendu ses services. Ces attaques sont comparables à celles qui ont visé les sites du sénateur américain Joseph Lieberman et de l'ancien gouverneur de l'Alaska Sarah Palin qui ont vivement condamné WikiLeaks pour diffuser les câbles diplomatiques du secrétariat d'Etat américain.

Les chiffres parlent d'eux-mêmes

Quand Craig Labovitz a comparé ces attaques avec des statistiques compilées par Arbor Networks - la société fournit des technologies anti-DDoS à environ 75% des fournisseurs mondiaux de services Internet - il a trouvé les campagnes WikiLeaks très surévaluées. Selon lui, ni la série d'attaques ciblées initiale contre WikiLeaks lui-même, ni les attaques DDoS de représailles menées ensuite peuvent être qualifiées de massives ou d'ultra sophistiquée en termes de niveau d'organisation. « Le niveau des requêtes envoyées par LOIC n'étaient pas très sophistiquées, » a déclaré le chercheur, se référant à l'outil gratuit, Low Orbite Ion Cannon (LOIC), qu'ont utilisé bon nombre de participants à l'attaque. « Une attaque dite sophistiquée utilise des requêtes bien ordonnées, un bon registre d'API pour paralyser le système. » Selon lui, les attaques des « hacktivistes » ne comportent ni l'un ni l'autre. Elles n'étaient pas non plus massives. Craig Labovitz estime que les attaques des pro-WikiLeaks ont généré un maximum de 5Gbits/sec du trafic dirigé vers les sites ciblés. C'est très en deçà des 50Gbits/sec, qu'Arbor a observé dans plusieurs autres attaques du même type. Et presque rien, comparé aux 70Gbit/sec de la plus grande attaque menée en 2010. Bien que LOIC a été téléchargé plus de 100 000 fois, le spécialiste en sécurité a établi que les données d'Arbor montrent que le nombre simultané d'attaquant pro-Wikileaks n'a été que de quelques centaines, et pas de plusieurs milliers. « Le nombre d'adresses IP source observé dans les attaques de représailles se situe à un niveau médian, voire en deçà, de celui observé sur les 5 000 attaques DDoS validées l'an dernier, » dit-il sur le blog.

Vers une militarisation de l'Internet

Selon lui, cela laisse penser que, si les « hacktivistes » ont essayé de recruter de grands botnets, ces armées d'ordinateurs sous-contrôle, pour mener leur action, ceux-ci n'ont pas été utilisés. Mais, alors que les attaques WikiLeaksont ont été facilement bloquées par la plupart des sites visés, cela ne veut pas dire pour autant que ce type d'attaque DDoS ne représente pas une menace sérieuse pour l'Internet. « Il est possible de parer à la majorité des attaques, » a t-il déclaré, « mais certains professionnels peuvent, pour des mobiles financiers, investir beaucoup de temps et d'argent pour monter des attaques DDoS très sophistiquées. » Celui-ci, qui hésite à qualifier les raisons spécifiques de ce type d'attaques, indique cependant que certaines « étaient clairement des tentatives d'extorsion » contre les FAI et les entreprises. « Si WikiLeaks et les attaques de représailles ne peuvent représenter le début de la « cyberguerre », ... la tendance à la militarisation de l'Internet et l'utilisation du DDoS comme moyen de protestation, de censure, et d'attaque politique est préoccupant, » écrit-il sur le blog d'Arbor Networks. « Le DDoS, compte tenu du nombre croissant d'adversaires professionnels potentiels, des réseaux de zombies et des outils de plus en plus sophistiqués pour mener des attaques massives, constitue un réel danger pour le réseau et une menace, vu notre dépendance croissante vis à vis de l'Internet. »

| < Les 10 documents précédents | Les 10 documents suivants > |