Flux RSS

108538 documents trouvés, affichage des résultats 5141 à 5150.

| < Les 10 documents précédents | Les 10 documents suivants > |

(31/01/2011 17:39:16)

Les salariés d'IBM La Gaude se mobilisent contre un projet de déménagement

Le projet de déménagement d'IBM La Gaude (Alpes-Maritimes) au profit de Sophia Antipolis suscite la colère des syndicats et salariés de Big Blue. Dénonçant une restructuration déguisée, l'intersyndicale (CFDT, CGT,CFE-CGC, FO, SNA, UNSA ) a décidé d'organiser une marche de protestation commune avec les salariés, les sous-traitants, les associations de commerçants et d'autres acteurs locaux de la région PACA. Une manifestation a eu lieu aujourd'hui à 14h 00 au départ du site de l'entreprise en direction du centre de La Gaude. Michel Meini, maire de La Gaude, a également apporté son soutien actif à ce mouvement pour l'emploi local qui aurait réuni environ 600 salariés. En effet, près de 1 000 personnes (650 salariés d'IBM et 300 sous-traitants) pourraient être concernées par cette relocalisation. Selon les syndicats, le personnel d'IBM sera réparti dans un espace de travail réduit de 25 %. « Le site de Sophia en prévision couvre 9 000 m2 sur les 15 000 m2 actuellement occupés à La Gaude, signale la CGT dans un communiqué. Des emplois vont forcément disparaître »

Une audience prévue le 2 février

Le site de la Gaude est un centre de métiers paraindustrie, cloud paraindustrie et d'expertise par métiers. Il sera donc fermé et son personnel déplacé vers les bâtiments de Sophia Antipolis. La centrale syndicale, qui redoute un démantèlement complet d'IBM, dans la région PACA sur le moyen terme, rapporte également que l'entreprise aurait empoché 24 millions d'euros d'aides régionales pour différents projets technologiques. En réaction, une action au tribunal des référés a été lancée pour suspendre le projet et faire ordonner la délivrance des informations. L'audience a été fixée au 2 février 2011.

De son côté, le CHSCT d'IBM La Gaude / Sophia a fait appel à un cabinet d'expertises de façon à effectuer une première analyse de l'amélioration ou de la dégradation des conditions de travail et de la santé / sécurité qui serait induite par le projet présenté par la direction IBM. L'étude demandée concernera tous les aspects liés aux responsabilités et aux activités du CHSCT (conditions de travail, sécurité, risques psychosociaux, ...). Elle sera réalisée à partir de tous les documents fournis par la direction au CE IBM. Les résultats de cette première étude seront présentés par le cabinet de consultants lors d'un CHSCT exceptionnel planifié vers la mi-février. Côté direction le son de cloche est tout autre. Elle indique ainsi que ce projet de déménagement a été présenté suite à une réflexion visant à optimiser les sites de l'entreprise. « Il s'agit d'assurer une meilleure gestion des centres et du parc informatique comme nous l'avions fait en déménagement de la tour Descartes La Défense vers Bois-Colombes, assure la direction de la communication d'IBM France. Le site de La Gaude nécessite un réaménagement en raison d'espaces actuellement inoccupés. Par ailleurs, si nous optons pour Sophia, qui ne se situe qu'à 23 km de la Gaude, nous pourrons rester dans la même espace de développement économique. »

Illustration: Manifestation des salariés d'IBM La Gaude Crédit photo: intersyndicale IBM

(...)

Détecter les malwares et les botnets sans base de signatures

Avec son Razor, HBGary introduit un appliance à la périphérie du réseau de l'entreprise qui surveille les intrusions des logiciels malveillants et les tentatives des botnets pour communiquer avec l'extérieur. Cette solution utilise une machine virtuelle qui stocke et inspecte tous les fichiers, notamment PDF, dans une « sandbox » pour détecter des programmes ou des contenus malveillants selon Greg Hoglund, CEO de HBGary. Ce système surveille également les commandes malveillantes et contrôle l'activité du réseau pour automatiquement bloquer le trafic vers un site suspect. Greg Hoglund souligne que le Razor utilise les mêmes technologies, le Digital DNA et l'Active Defense, déjà utilisées dans les produits sécurité de la compagnie.

En déployant Razor à la périphérie du réseau, l'idée est que si des logiciels malveillants sont détectés en transit, une alerte est envoyée au responsable de la sécurité de l'entreprise pour lui signaler quelle machine est visée. La méthode de détection de HBGary ne repose pas sur « l'analyse statique des signatures », explique Hoglund, qui ajoute que les clients sentent bien que ce n'est plus suffisant. L'intérêt pour les méthodes de protection non-basées sur la recherche de signature, qui demandent de fréquentes mises à jour de leur base de données, est en hausse. La solution Razor vient en effet concurrencer celle de NetWitness, de FireEye et de Damballa qui analysent le comportement et les requêtes des applications et des fichiers au lieu de se contenter d'interroger une base de signatures.

Actuellement en bêta, l'appliance Razor est attendu en février dans sa version finale à un prix d'environ 23 500 $.

La cartographie des malwares sur Internet réalisée par HBGary, cliquez pour agrandir l'image

(...)(31/01/2011 17:18:45)Contrôle d'accès : Wallix ajoute l'authentification forte à son appliance

L'appliance Wallix AdminBastion, mise au point par l'éditeur français Wallix, permet à une entreprise de savoir, en temps réel ou différé, quels utilisateurs accèdent à quels équipements informatiques, à quel moment et de quelle façon (adresses IP, identifiant, plages horaires, protocoles...). Qu'il s'agisse de mouvements internes, ou de connexions externes effectuées par des prestataires. Chacun se connecte au WAB avec un identifiant et un mot de passe unique, stocké dans l'appliance, quels que soient les équipements cibles auxquels il veut accéder. La solution fonctionne sans déploiement d'agent système sur les équipements administrés ni sur les poste de travail. La version 2.2 propose maintenant une authentification forte, tant des utilisateurs internes qu'externes, au moyen d'un certificat X509 V3 conservé dans le navigateur ou dans un périphérique externe compatible PKCS#11. « Le certificat peut être stocké sur une carte à puce ou un token USB », donne en exemple Marc Balasko, ingénieur avant-vente chez l'éditeur. En mettant un WAB en passerelle, cette procédure pourra être utilisée dans des environnements et sur des équipements qui ne prévoient pas d'authentification par certificat.

Par ailleurs, avec la version 2.2, les utilisateurs sont authentifiés sur les équipements cibles à partir de leurs crédentiels primaires (login, mot de passe...). En présence d'un annuaire LDAP ou Active Directory, l'identifiant et le mot de passe de l'utilisateur sont envoyés vers la base de données qui vérifie les droits de l'utilisateur et accepte, ou pas, la connexion. « Les différents serveurs sont placés en account mapping et c'est l'annuaire qui décide qui se connecte, explique Marc Balasko. AdminBastion n'a donc pas à gérer de multiples mots de passe sur de multiples serveurs. ». Ainsi, les mots de passe des comptes cibles ne sont pas connus des personnes qui se connectent. Si cette procédure ne passe pas par un annuaire, le WAB applique alors les critères prévus dans la politique de gestion mise en place (nombre de caractères, renouvellement...).

Régler la qualité de l'enregistrement

Pour tracer les mouvements, toutes les commandes frappées sont enregistrées par le WAB. Les sessions de travail peuvent également être enregistrées, au format Flash vidéo pour les sessions graphiques Windows Terminal Server (RDP) et VNC, ou au format texte pour les sessions SSH et Telnet. Elles peuvent ainsi être visionnées si nécessaire, par exemple à la suite d'un incident. Avec la version 2.2, trois niveaux de qualité sont proposés pour les enregistrements RDP et VNC. « Il est possible de dégrader légèrement la qualité de l'enregistrement, en fonction des contraintes de stockage, explique Marc Balasko. Parmi les autres fonctionnalités de la v 2.2 figure aussi la coupure automatique des sessions en cas de débordement de la plage horaire autorisée, ainsi que le support natif du protocole VNC « demandé par certains clients pour prendre la main sur les postes en cas de helpdesk », explique Marc Balasko.

Wallix a par ailleurs mis à jour les processeurs de ces appliances de sécurité : Core i3 530 double coeur pour le modèle d'entrée, Xeon X3470 Quad Core et X5670 Hexa Core pour les deux autres modèles. L'alimentation redondante est maintenant disponible sur tous les modèles. Trois niveaux de support sont proposés, Silver, Gold et Platinum, ce dernier comprenant une garantie matérielle avec intervention H+2.

Des bureaux au Benelux, en Suisse et aux Etats-Unis

Wallix compte désormais une centaine de clients, notamment dans les secteurs de l'énergie, de la banque et de l'assurance. Soixante d'entre eux ont été gagnés en 2010. « Nous avons senti qu'il y avait une forte demande du marché l'an dernier », a confirmé Jean-Noël de Galzain, directeur général de l'éditeur français. Sa société a enregistré 400% de croissance sur ses ventes de produits. « Nous avons ouvert un bureau à Londres, nous nous développons au Benelux, en Suisse et cet été nous avons décidé de nous étendre là où les contraintes sont les plus fortes en matière de réglementations et de sécurité, c'est-à-dire aux Etats-Unis. » Le dirigeant ajoute que sa société travaille autour de la mise en conformité des architectures d'information avec des partenaires américains. Au passage, il a rappelé que l'idée de développer l'offre WAB, sortie en 2007, s'était concrétisée à la suite d'une démarche d'audit d'un client historique de la société, grand groupe industriel français, qui avait externalisé chez Wallix la sécurité informatique d'une centaine de ses filiales.

« Nous gérons de plus en plus de terminaux différents dans des environnements de plus en plus éclatés, a par ailleurs souligné Jean-Noël de Galzain. Si la sécurité périmétrique [apportée par les antivirus] reste un besoin important, l'enjeu, c'est maintenant de gérer les personnes, la complexité et les risques. » Il rappelle le contexte : réseaux sociaux, cyberdélinquance, fuites d'informations. « Pas une semaine sans que l'on entende parler de vol de données aux Etats-Unis, parce que certains utilisateurs ont récupéré des informations auxquelles ils n'auraient pas dû avoir accès. Les grandes sociétés font fréquemment appel à l'externalisation. Cela signifie que l'on confie la sécurité de ses données à des gens que l'on ne connaît pas. » Il est donc primordial de savoir ce qui transite entre l'intérieur et l'extérieur de l'entreprise, de se mettre en conformité par rapport aux réglementations, de savoir tracer les mouvements et d'être ensuite capable d'exploiter les informations ainsi enregistrées.

Wallix distribue son offre en mode indirect en s'appuyant sur des professionnels de la sécurité. Un réseau de partenaires que l'éditeur a l'intention de continuer à développer en France et à l'étranger, a affirmé Jean-Noël de Galzain.

Illustration : La console d'administration de Wallix AdminBastion permet de suivre en temps réel ou de consulter en différé les connexions des équipes IT et des prestataires sur les équipements informatiques administrés.

Résiliations d'abonnement : SFR traine des pieds

Depuis l'augmentation de la TVA sur les abonnements Internet, en ce début d'année, les clients Internet ont la possibilité de résilier leur abonnement, normalement sans frais. Selon le premier bilan de l'Observatoire des résiliations, lancé le 11 janvier dernier par l'UFC-Que Choisir, sur les 320 témoignages reçus, au 29 janvier à 12h, 80% concernait un litige avec un opérateur. Parmi les litiges les plus répandus, l'association consumériste note le refus de prendre en compte les résiliations sans frais, l'acceptation de la résiliation mais avec facturation "d'importants frais" et refus de portabilité pour résiliation.

L'opérateur SFR génère la majorité des litiges (76%), devant Orange (16%) et Alice/Free (8%). Face à ce constat, l'UFC-Que Choisir requiert des sanctions auprès des opérateurs de la part de l'Etat.

Crédit photo : HTC (...)(31/01/2011 15:15:27)Ventes de smartphones : Android dépasse Symbian au 3e trimestre 2010

Avec 32,9 millions de smartphones vendus dans le monde, lors du dernier trimestre 2010, la plateforme mobile Android de Google dépasse pour la première fois celle de Nokia, Symbian, dont le nombre atteint 31 millions. Sur la période, les ventes globales de smartphones passent le seuil des 100 millions d'unités, en hausse de 89% par rapport à la même période en 2009, précise l'analyste Canalys ce lundi 31 janvier.

Au quatrième trimestre 2010, les ventes de mobiles fonctionnant avec la plateforme mobile Android sont marquées par de très nettes progressions des constructeurs l'ayant adopté. LG a vu ses ventes de mobiles Android croître de 4 127%, Samsung de 1 474%, Acer de 709% et HTC de 371%. Sur l'ensemble de l'année 2010, Canalys précise que les ventes de smartphones peinent à atteindre les 300 millions d'unités, mais sont en hausse tout de même de 89% par rapport à l'année précédente.

(...)(31/01/2011 14:52:06)Les Egyptiens trouvent des parades pour se connecter à Internet

«Quand les pays font obstruction, nous progressons,» a déclaré dans un message Twitter un militant de We Rebuild. C'est exactement aussi ce que beaucoup d'Égyptiens ont fait cette semaine. L'association, qui se décrit comme « un groupe de militants du Net décentralisés qui défend un libre accès à Internet, contre toute surveillance intrusive, » s'est mobilisée pour faire en sorte que l'Égypte reste connectée au monde extérieur. Pour mener son action de soutien et apporter des solutions pour que l'information puisse circuler dans et hors du pays, le groupe s'est appuyé sur de vieilles méthodes exploitant les lignes de téléphones fixes, les télécopieurs et même la radio amateur. Car, depuis dimanche dernier, aucun fournisseur de services Internet n'est opérationnel, le gouvernement égyptien ayant ordonné sans préavis à tous les autres fournisseurs d'accès du pays de couper leurs services. Même Nor a été obligé de se soumettre au diktat du régime. De même, dans certaines zones, les réseaux mobiles ont été mis hors service pour contrer l'organisation du mouvement de contestation, grandissant dans le pays, qui réclame le départ du président égyptien Hosni Moubarak.

Le modem analogique, une passerelle bien utile

« À l'heure actuelle, il y a deux manières d'obtenir des informations dans le pays - utiliser une ligne terrestre pour téléphoner à quelqu'un, ou utiliser le dial-up, » explique Jillian York, chercheur au Berkman Center for Internet & Society. Les Égyptiens équipés d'un modem à numérotation analogique ne peuvent pas se connecter à Internet en passant par leur fournisseur d'accès local. Par contre, s'ils passent par un numéro international qui leur permet de se connecter à un autre modem situé dans un autre pays, ils peuvent être reliés avec le monde extérieur. L'association We Rebuild a entrepris d'étendre les options de dial-up. Pour cela, le groupe a ouvert un numéro de téléphone en Suède et a établi une liste d'autres numéros que les Égyptiens peuvent appeler. Le groupe diffuse de l'information sur ses activités sur une page Wiki. L'un des numéros d'accès est géré par un petit FAI appelé French Data Network (FDN) : c'est la première fois qu'il met en place un tel service. Son modem fournit une connexion, « à peu près toutes les minutes, » a indiqué Benjamin Bayart, le président de FDN, pendant un chat en ligne. La passerelle créée par ces numéros internationaux de dial-up ne peut s'établir uniquement si les personnes disposent d'un modem téléphonique et peuvent avoir accès à un service d'appel international. Et même si les réseaux de téléphonie mobile ont été coupés dans certaines régions, des instructions circulent expliquant comment utiliser un téléphone mobile comme modem commuté.

De Twitter et Tor, aux télécopieurs, tout est bon pour faire circuler l'info

Pour les quelques Égyptiens en mesure d'accéder à Internet, ils doivent s'assurer que leurs activités en ligne ne sont pas enregistrées. Peu de temps avant l'interruption de l'accès à Internet, Project Tor a remarqué une forte hausse du nombre de visiteurs égyptiens sur son site. Ceux-ci cherchaient à télécharger Tor, un logiciel de navigation qui permet de surfer anonymement sur le Net. « Le site a reçu jusqu'à 3.000 requêtes par seconde, dont une grande majorité en provenance d'Égypte, » a-t-il dit. « Nous avons tout d'abord pensé à une attaque par déni de service DDOS, » a déclaré Andrew Lewman, directeur exécutif du projet. « Vendredi, nous avons constaté un quadruplement de clients Tor se connectant via le FAI Noor [avant la coupure du service, ndlr], » a-t-il confirmé. Même sans Internet, les gens ont trouvé des manières de faire également passer des messages sur Twitter. Vendredi, quelqu'un a créé un compte sur le réseau social sur lequel des gens ont publié des messages reçus d'Égypte par téléphone, et dont la teneur ressemble à : « Appel en direct : Rues assez calmes à Dokki, pas de police en vue. Beaucoup de camions de police vus au Sheraton. »

[[page]]

D'autres ont utilisé des télécopieurs pour faire parvenir des informations en Égypte et diffuser les méthodes de communication possibles. Ils ont fait circuler les numéros de fax des universités et des ambassades et ont demandé aux gens d'envoyer des télécopies à ces numéros pour fournir des instructions sur la manière d'utiliser les téléphones mobiles comme modem. Les membres du groupe de pirates Anonymous se sont également invités dans la campagne de soutien. Selon le magazine Forbes, ils auraient fait parvenir par fax à différents endroits dans le pays certains câbles diplomatiques détenus par Wikileaks faisant état des violations des droits de l'homme sous le régime du Président Moubarak.

Un IRC pour aider les radio-amateurs

Le groupe We Rebuild a également mis en place un Internet Relay Chat (IRC ou discussion relayée par Internet) pour permettre à des personnes d'apporter leur aide en matière de transmissions radio amateur depuis l'Égypte. Celles-ci tentent de communiquer aux radios amateurs égyptiens une fréquence radio sur laquelle ils peuvent émettre. Certains radios amateurs passionnés sont également en train de créer un site FTP où les gens peuvent enregistrer leurs témoignages et poster leurs enregistrements. Mais jusqu'à présent, ils disent n'avoir reçu que des messages codés en Morse. Allen Pitts, porte-parole de l'Association Nationale des Radio Amateurs, a dit que, depuis quelques jours, personne n'avait reçu de transmission vocale depuis l'Égypte. Selon lui, « il est possible que les gens transmettent sur des fréquences de plus courte portée, à seulement 50 ou 80 kilomètres, » a-t-il expliqué. L'autre problème, c'est que la plupart des gens sachant utiliser une radio amateur en Égypte ont probablement été formés par l'armée et qu'ils sont peut-être opposés aux manifestations. Enfin, d'autres se méfient sans doute de ce mode de transmission parce qu'ils craignent d'être écoutés ou repérés.

Lors de précédentes manifestations en Iran et en Tunisie, les gouvernements avaient bloqué l'accès à des sites internet spécifiques. Mais l'accès au web n'avait pas été interrompu globalement. Pourtant, ce n'est pas la première fois que cela se produit. Jillian York a ainsi rappelé dans un article publié sur le blog du Berkman Center for Internet & Society, qu'en 2005 le gouvernement du Népal avait isolé le pays en coupant toute connexion Internet, et qu'il s'était produit la même chose en Birmanie en 2007.

Crédit photo : US Robotics

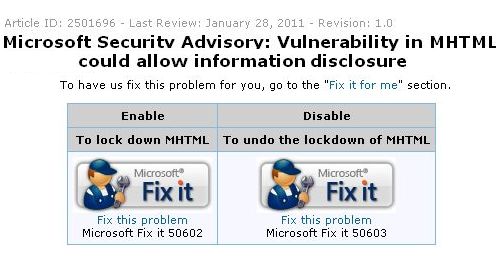

Alerte sur un bug zero-day Windows

Dans un bulletin de sécurité publié ce vendredi, Microsoft a reconnu qu'un bug dans le gestionnaire de protocole MHTML (MIME HTML) de Windows pouvait être mis à profit par des utilisateurs malintentionnés pour exécuter des scripts dans le navigateur web Internet Explorer. Andrew Storms, directeur des opérations de sécurité chez nCircle Security, présente ce bug comme une variante des vulnérabilités de type cross-site scripting (XSS). Ces dernières peuvent être utilisées pour insérer du script malveillant dans une page web qui, dès lors, permet de prendre le contrôle de la session. Le pirate prétend être l'utilisateur et se comporte comme tel sur un site donné, explique Andrew Storms. S'il se trouve sur les messageries Gmail.com ou Hotmail.com, il peut envoyer des courriels au nom du possesseur de la boîte mail.

« Un tel script peut récupérer des informations sur l'utilisateur, par exemple des e-mails, ou du contenu affiché dans le navigateur, ou encore interférer dans la navigation, explique Angela Gunn, une porte-parole de Microsoft sur les questions de sécurité, dans un billet publié sur le blog MSRC (Microsoft Security Response Center).

Un bug signalé par le site chinois WooYun.org

La faille a été révélée la semaine dernière lorsque le site web chinois WooYun.org en a publié le mode opératoire. MHTML est un protocole de page web qui combine des ressources de différents formats (images, applets Java, animations Flash et autres) dans un seul fichier. Seuls les navigateurs de Microsoft et d'Opera supportent nativement MHTML. Chrome, de Google, et Safari, d'Apple, ne le font pas. Quant à Firefox, de Mozilla, s'il peut le supporter, cela nécessite de recourir à un add-on pour lire et écrire les fichiers MHTML.

Wolfgang Kandek, le directeur technique de Qualys, a indiqué que les utilisateurs les plus exposés étaient ceux qui se servaient du navigateur Internet Explorer de Microsoft. « La faille est située dans un composant Windows et Internet Explorer est le seul vecteur d'attaque connu », a-t-il précisé dans un e-mail. « Firefox et Chrome ne sont pas touchés dans leur configuration par défaut, dans la mesure où ils ne supportent pas MHTML sans l'installation de modules spécifiques ».

La rustine devrait prendre un peu de temps

Toutes les versions supportées de Windows, incluant XP, Vista et 7, comportent le gestionnaire de protocole défectueux. Ce qui laisse penser à Andrew Storms, de nCircle Security, que cela va prendre un peu de temps à Microsoft pour fournir un correctif. « Si Internet Explorer était seul touché, on pourrait envisager de les voir sortir une rustine d'ici le 8 février, a-t-il exposé en faisant référence au prochain patch de sécurité prévu. Mais cela prend racine dans Windows et Microsoft ne va pas prendre de risques ».

En guise de patch, Microsoft a recommandé aux utilisateurs de verrouiller le gestionnaire de protocole MHTML à l'aide d'un outil Fixit qu'il a fourni. Ce dernier automatise la modification du registre de Windows, une opération qui si elle est faite sans précaution, peut endommager le PC et laisser les utilisateurs d'IE continuer à exploiter des fichiers MHTML comportant du script en cliquant sur un avertissement. On peut récupérer l'outil Fixit sur le site de support de Microsoft.

La faille n'est pas encore exploitée

Ce n'est pas la première fois que l'éditeur a des problèmes avec ce gestionnaire de protocoles. Cela s'est déjà produit en 2007, lorsqu'il s'était rejeté avec Mozilla la responsabilité de devoir corriger des bugs similaires.

Cette nouvelle faille s'ajoute à la liste des vulnérabilités reconnues par Microsoft, mais pas encore corrigées. Selon le décompte de l'éditeur, il travaille encore sur cinq bugs dont un qui fut déjà révélé par le site chinois qui a également détecté celui de vendredi dernier. Il avait reconnu cette première faille signalée par WooYun.org le 22 décembre, plusieurs semaines après l'avertissement d'une société de sécurité française Vupen prévenant que toutes les versions d'IE étaient vulnérables.

Microsoft a admis que des criminels exploitaient déjà la faille touchant IE découverte en décembre et, en ce début d'année, a fourni une première parade pour contourner ce bug. En fin de semaine dernière, il a indiqué n'avoir pas vu d'activité similaire sur la faille MHTML. « Nous travaillons sur une mise à jour de sécurité pour réparer cette vulnérabilité, » a assuré Angela Gunn en assurant que l'éditeur surveillait de très près tout ce qui pourrait ressembler à une exploitation malveillante de la faille identifiée la semaine dernière.

Illustration : D.R.

Une app de la CNIL pour aider les jeunes à être vigilants sur Internet

Aider les jeunes à être plus vigilants quand il surfe sur le Web. Tel est l'objectif de l'application iPhone proposée par la Commission Nationale de l'Informatique et des Libertés (CNIL). Téléchargeable gratuitement sur l'App Store, CNIL Jeunes sensibilise les jeunes âgés de 6 à 14 ans aux risques de l'Internet comme la publication en ligne de leurs photos ou de leurs informations personnelles.

La CNIL a décidé de proposer son application iPhone à l'occasion de la cinquième édition de la Journée européenne de la protection des données et de la vie privée, qui se déroule chaque année le 28 janvier.

(...)(31/01/2011 10:48:20)Les apps mobiles auront leur salon à Paris

La première édition d'Apps Gen' vise à réunir les professionnels, les développeurs et le grand public autour de ces petits logiciels qui font fureur sur les smartphones (iPhone, Google Android, Nokia, etc.) et les tablettes (iPad, Galaxy Tab, Archos...). Seront notamment présents parmi les exposants, des studios spécialisés, des éditeurs d'outils de développement, des centres de formation pour développeurs, etc. Un village start-up accueillera également les petites structures ou les particuliers qui souhaitent créer leur propre application pour mobiles.

Le cabinet Gartner estime qu'environ 8,2 milliards de téléchargements ont été effectués dans le monde en 2010 sur les plateformes d'applications pour terminaux mobiles comme l'App Store d'Apple, l'Android Market de Google ou l'App World de Rim. Ce chiffre devrait atteindre les 17,7 milliards en 2011, selon Gartner.

Ce salon se tiendra les 18 et 19 mai 2011 au centre des expositions de la Porte de Versailles (Paris 15e), sur une surface de 3.500 m².

Greenbook, un réseau social écolobobo

Le Fonds mondial pour la nature, le WWF, s'est associé à Sony Europe pour lancer en septembre dernier le défi en ligne Open Planet Ideas, destiné à trouver des idées pour changer la fonction des technologies existantes, afin qu'elles soient utiles pour la planète. Les candidats, amateurs ou professionnels, pouvaient soumettre leurs idées sous forme de texte, de vidéo ou de photo jusqu'en janvier dernier, sur le site. Les membres de la communauté Internet pouvaient également commenter et même participer à améliorer les idées des autres.

Parmi les quelque 400 projets mis en ligne, c'est finalement Paul Frigout, et son Greenbook, qui a remporté le premier prix. Ce réseau communautaire écolo "repose sur l'utilisation de technologies de géo-localisation et de jeu en réseau pour créer une nouvelle forme de mobilisation éclair spontanée, bénévole et informelle", expliquent les organisateurs du concours. Le logiciel imaginé par le lauréat sera développé par plusieurs équipes spécialisées et professionnelles, notamment de chez Sony.

(...)| < Les 10 documents précédents | Les 10 documents suivants > |