C'est l'expert en sécurité Craig Labovitz, spécialiste reconnu en matière de sécurité de l'infrastructure Internet et par ailleurs chercheur chez Arbor Networks (Chelmsford, Massachusetts) qui l'affirme. « Malgré les titres de la presse, les attaques de représailles étaient faibles, de la grenaille, pas plus, » écrit-il dans un long post publié sur le blog d'Arbor Networks. Celui-ci, qui a comparé les attaques par déni de service distribué (DDoS) pro-WikiLeaks avec 5 000 attaques DDoS identifiées pendant l'année 2010, conclut que les attaques du premier étaient « ordinaires ». « Je pourrais comparer cette cyber attaque à une grève des camionneurs en France, » a t-il déclaré dans une interview. « Ce n'était certainement pas une guerre, comme certains journaux l'ont prétendu. C'était une forme de protestation, avec des dommages collatéraux. » Les attaques DDoS visaient des sites appartenant à Amazon.com, MasterCard, PayPal et à l'organisme financier de la poste suisse PostFinance, chaque fois que l'un de ces organismes a bloqué les comptes de WikiLeaks ou suspendu ses services. Ces attaques sont comparables à celles qui ont visé les sites du sénateur américain Joseph Lieberman et de l'ancien gouverneur de l'Alaska Sarah Palin qui ont vivement condamné WikiLeaks pour diffuser les câbles diplomatiques du secrétariat d'Etat américain.

Les chiffres parlent d'eux-mêmes

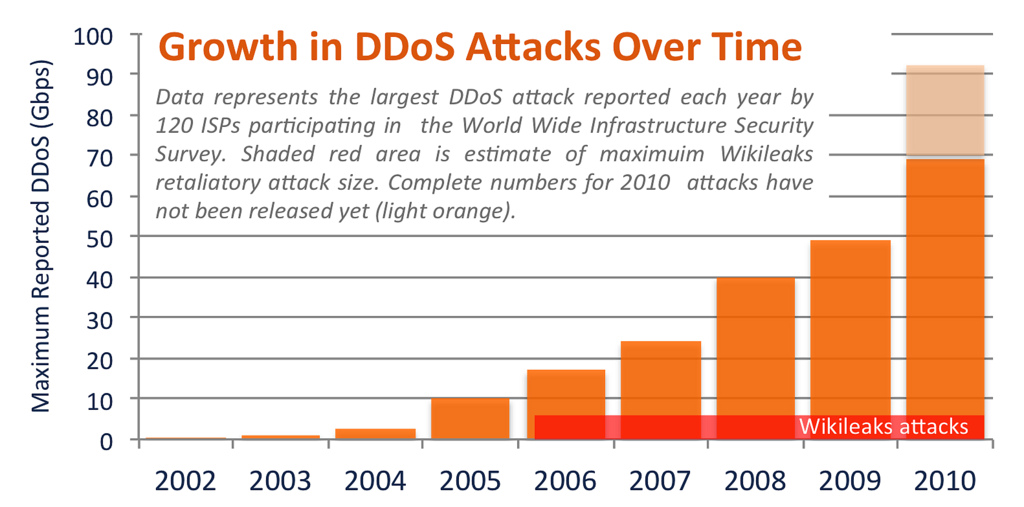

Quand Craig Labovitz a comparé ces attaques avec des statistiques compilées par Arbor Networks - la société fournit des technologies anti-DDoS à environ 75% des fournisseurs mondiaux de services Internet - il a trouvé les campagnes WikiLeaks très surévaluées. Selon lui, ni la série d'attaques ciblées initiale contre WikiLeaks lui-même, ni les attaques DDoS de représailles menées ensuite peuvent être qualifiées de massives ou d'ultra sophistiquée en termes de niveau d'organisation. « Le niveau des requêtes envoyées par LOIC n'étaient pas très sophistiquées, » a déclaré le chercheur, se référant à l'outil gratuit, Low Orbite Ion Cannon (LOIC), qu'ont utilisé bon nombre de participants à l'attaque. « Une attaque dite sophistiquée utilise des requêtes bien ordonnées, un bon registre d'API pour paralyser le système. » Selon lui, les attaques des « hacktivistes » ne comportent ni l'un ni l'autre. Elles n'étaient pas non plus massives. Craig Labovitz estime que les attaques des pro-WikiLeaks ont généré un maximum de 5Gbits/sec du trafic dirigé vers les sites ciblés. C'est très en deçà des 50Gbits/sec, qu'Arbor a observé dans plusieurs autres attaques du même type. Et presque rien, comparé aux 70Gbit/sec de la plus grande attaque menée en 2010. Bien que LOIC a été téléchargé plus de 100 000 fois, le spécialiste en sécurité a établi que les données d'Arbor montrent que le nombre simultané d'attaquant pro-Wikileaks n'a été que de quelques centaines, et pas de plusieurs milliers. « Le nombre d'adresses IP source observé dans les attaques de représailles se situe à un niveau médian, voire en deçà, de celui observé sur les 5 000 attaques DDoS validées l'an dernier, » dit-il sur le blog.

Vers une militarisation de l'Internet

Selon lui, cela laisse penser que, si les « hacktivistes » ont essayé de recruter de grands botnets, ces armées d'ordinateurs sous-contrôle, pour mener leur action, ceux-ci n'ont pas été utilisés. Mais, alors que les attaques WikiLeaksont ont été facilement bloquées par la plupart des sites visés, cela ne veut pas dire pour autant que ce type d'attaque DDoS ne représente pas une menace sérieuse pour l'Internet. « Il est possible de parer à la majorité des attaques, » a t-il déclaré, « mais certains professionnels peuvent, pour des mobiles financiers, investir beaucoup de temps et d'argent pour monter des attaques DDoS très sophistiquées. » Celui-ci, qui hésite à qualifier les raisons spécifiques de ce type d'attaques, indique cependant que certaines « étaient clairement des tentatives d'extorsion » contre les FAI et les entreprises. « Si WikiLeaks et les attaques de représailles ne peuvent représenter le début de la « cyberguerre », ... la tendance à la militarisation de l'Internet et l'utilisation du DDoS comme moyen de protestation, de censure, et d'attaque politique est préoccupant, » écrit-il sur le blog d'Arbor Networks. « Le DDoS, compte tenu du nombre croissant d'adversaires professionnels potentiels, des réseaux de zombies et des outils de plus en plus sophistiqués pour mener des attaques massives, constitue un réel danger pour le réseau et une menace, vu notre dépendance croissante vis à vis de l'Internet. »

Les représailles DDoS Pro-WikiLeaks surévaluées

0

Réaction

Contrairement à ce qu'ont titré les grands journaux, les attaques menées par les « hacktivistes » Pro-WikiLeaks contre Visa, MasterCard, PayPal et d'autres sites ont été de faible ampleur et désorganisées.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Suivre toute l'actualité

Newsletter

Recevez notre newsletter comme plus de 50 000 professionnels de l'IT!

Je m'abonne

Commentaire