Flux RSS

Données personnelles

643 documents trouvés, affichage des résultats 71 à 80.

| < Les 10 documents précédents | Les 10 documents suivants > |

(05/12/2011 10:08:00)

Les DSI frileux avec la consumérisation IT

L'interdiction est sans doute considérée comme la solution aux difficultés à gérer la sécurité de ces terminaux hétérogènes et non-contrôlés par nature. Mais cette solution est sans doute illusoire tant la pression des utilisateurs est forte pour utiliser les outils jugés les plus pratiques à leur disposition pour accéder aux systèmes d'information quand et où ils le veulent.

Une évolution devenue inéluctable

49% des répondants admettent d'ailleurs qu'ouvrir le système d'information aux terminaux personnels sera obligatoire dans l'avenir pour répondre aux attentes des clients de leur entreprise.

Une des manières de réagir est de déléguer la responsabilité des conséquences des usages de ces terminaux aux utilisateurs. 31% des répondants le font explicitement, 41% considèrent que les utilisateurs sont par principe responsables de leurs propres outils, notamment en termes de pertes ou de détournements de données ayant transité par ces terminaux.

RecapIT : Carrier IQ espionne les mobiles, les tromperies de Facebook sanctionnées, Hadopi s'attaque au streaming

Est-ce que Big Brother existe ? Oui, mais ils sont plusieurs. Si on regarde l'actualité cette semaine, États, opérateurs, constructeurs de téléphonie mobile, réseaux sociaux, personne n'échappe à cette frénésie de vouloir tout sur nous. A commencer par le mobile, les logiciels espions pour smartphones deviennent une tentation grandissante et abordable pour les amoureux trompés, mais aussi pour les entreprises prises de doutes sur certains salariés. Plus grave est l'affaire Carrier IQ, un bout de code de ce programme, qui a été installé sur près de 140 millions de terminaux mobiles, pouvait permettre aux fabricants et aux opérateurs d'enregistrer des données à l'insu de l'utilisateur, comme des frappes au clavier et l'historique de navigation Internet.

Wikileaks a rajouté une couche à ce tourbillon d'inspection généralisée, en présentant les différentes sociétés qui vendent des outils de surveillance électronique des réseaux. Pour certaines, les ventes se font à des pays sous régime dictatorial et les solutions servent à suivre les opposants. Même Facebook a fait son mea culpa en déclarant des tromperies sur la garantie de confidentialité des données de ses utilisateurs. La FTC a appliqué la même peine qu'à Google Buzz, 20 ans de mise sous surveillance. L'Union européenne, pour sa part, a appelé à l'unification des législations nationales sur la protection des données. D'autres initiatives, comme le moteur de recherche Open Source en mode P2P, Yaci tente de se démarquer des analyses comportementales des grands moteurs comme Google, Yahoo, Bing. Enfin, le gouvernement français a chargé Hadopi de travailler sur les mesures pour arrêter le streaming et le téléchargement direct de contenus illégaux. L'Autorité a 3 mois pour rendre sa copie et certains s'inquiètent de la mise en place de technique de filtrage (DPI) peu compatible avec la protection de la vie privée.

Free Mobile en préparation et iPhone 5 + iPad 3 annoncés

14, 19 ou 24 décembre, telles sont les rumeurs sur le lancement de l'opérateur Free Mobile. Des analystes parient sur des forfaits démarrant à 10 euros. Du côté d'Apple, la version beta d'iOS 5.1 a révélé quelques surprises comme des références à l'iPhone 5 et l'iPad 3. L'assistant vocal d'Apple continue à faire parler de lui avec un développeur qui a réussi à contrôler le démarrage et l'arrêt de sa voiture. Android n'est pas en reste dans l'amélioration, des programmeurs ont publié un projet de portage de la version 4.0, dite Ice Cream Sandwich sur des processeurs X86. On notera aussi la prise de conscience de RIM sur la concurrence en intégrant les mobiles sous Android et iOS au sein de sa plateforme de gestion de mobile, nommée Fusion Mobile.

Salesforce siphonne les médias sociaux et l'Europe veut se protèger du Patriot Act

Dans la lignée de l'introduction de l'article, les données publiées sur les médias sociaux intéressent beaucoup les entreprises. Ainsi, avec Radian 6, Salesforce.com a lancé un cloud marketing qui siphonne les réseaux sociaux. Le collaboratif est aussi un sujet important cette semaine, avec Microsoft qui a étoffé sa suite bureautique et de communication en ligne Office 365. Par ailleurs, Tibco a présenté la version 4.0 de sa plateforme analytique qui intègre un axe collaboratif. Devant l'afflux de ces données, les grands acteurs de l'IT travaillent sur le traitement de ces énormes volumes d'informations. HP a montré à Vienne la combinaison d'Autonomy et de Vertica pour traiter toutes sortes de données (structurées ou non). Enfin, soulignons pour conclure l'initiative de deux entreprises suédoises qui se sont alliées pour offrir à leurs clients un cloud de stockage localisé en Europe et soumis au droit communautaire, pour éviter les dérives du Patriot Act américain. En vertu de cette loi, les données des utilisateurs européens des services cloud américains peuvent secrètement être saisies par des agences fédérales.

Carrier IQ espionne-t-il vraiment les smartphones ?

Depuis que le chercheur en sécurité Trevor Eckhart a affirmé qu'un bout de code du logiciel d'analyse de l'éditeur Carrier IQ agissait comme un logiciel malveillant, de nombreux utilisateurs de téléphones portables se demandent si leurs appareils sous iOS, Android, Nokia et BlackBerry sont espionnés. Selon le chercheur, le logiciel développé par Carrier IQ et installé sur les périphériques par les fabricants et les opérateurs enregistrerait des données à l'insu de l'utilisateur, comme des frappes au clavier et l'historique de navigation Internet.

De son côté, l'éditeur Carrier IQ nie les allégations du chercheur en sécurité et affirme que sa technologie est utilisée uniquement à des fins de diagnostic pour améliorer les performances du terminal et la qualité du réseau.

Alors, est-ce que les intentions de Carrier IQ sont bonnes ou mauvaises ? Est-ce que ce logiciel collecte plus d'informations sur nos terminaux que nécessaire ? Où s'agit-il simplement d'un gros malentendu sur ce que fait vraiment le logiciel de Carrier IQ ?

Voici ce que nous savons aujourd'hui :

1 - Qu'a découvert Trevor Eckhart ?

Mi-novembre, le chercheur en sécurité a publié un rapport sur un morceau de code du logiciel développé par Carrier IQ. Normalement, ce logiciel est un outil de diagnostic censé aider les constructeurs et les opérateurs à améliorer la qualité de leurs services. Mais Trevor Eckhart a affirmé que le logiciel de Carrier IQ était en réalité un « rootkit » ou « outil de dissimulation d'activité », autrement dit, un mouchard, qui enregistre secrètement l'activité du téléphone sur lequel il est installé. Or le logiciel de diagnostic de Carrier IQ est installé sur de nombreux téléphones tournant sous Android, Nokia et BlackBerry. Celui-ci a également été identifié sur des appareils tournant sous l'iOS d'Apple. Mais selon certains, son action semble plus inoffensive sur ces terminaux.

2 - Que fait le logiciel ?

Trevor Eckhart a posté une vidéo sur YouTube montrant comment fonctionne un logiciel - présenté comme Carrier IQ par le chercheur - sur un téléphone HTC. Dans la vidéo, on peut voir le logiciel enregistrer des frappes, y compris sur le pavé numérique du téléphone, les messages SMS, les données de localisation, et l'historique de navigation Web, notamment les données cryptées transitant en https (SSL). On ne sait pas très bien si ces données sont ou non transmises à l'éditeur.

3 - Carrier IQ se comporte-t-il de la même manière sur tous les téléphones ?

La démonstration de Trevor Eckhart montre uniquement le comportement de Carrier IQ sur un téléphone HTC. Mais, toujours selon le chercheur, il semble que des terminaux Samsung enregistrent les mêmes informations, y compris les tapes d'écran et les URL de navigateur.

Un autre développeur, Grant Paul (sans rapport avec l'auteur) prétend que sur les appareils iOS, le logiciel Carrier IQ accède à un nombre plus limité d'informations, comme le numéro de téléphone, le nom de l'opérateur, le pays, et quand un appel est actif, la localisation, si l'option est activée dans les préférences du terminal.

Le site The Verge rapporte que le logiciel Carrier IQ n'est pas installé sur le Xoom de Motorola ou les téléphones Android Nexus, à savoir le Nexus One, le Nexus S, et le Galaxy Nexus.

4 - Est-il possible de désinstaller Carrier IQ ?

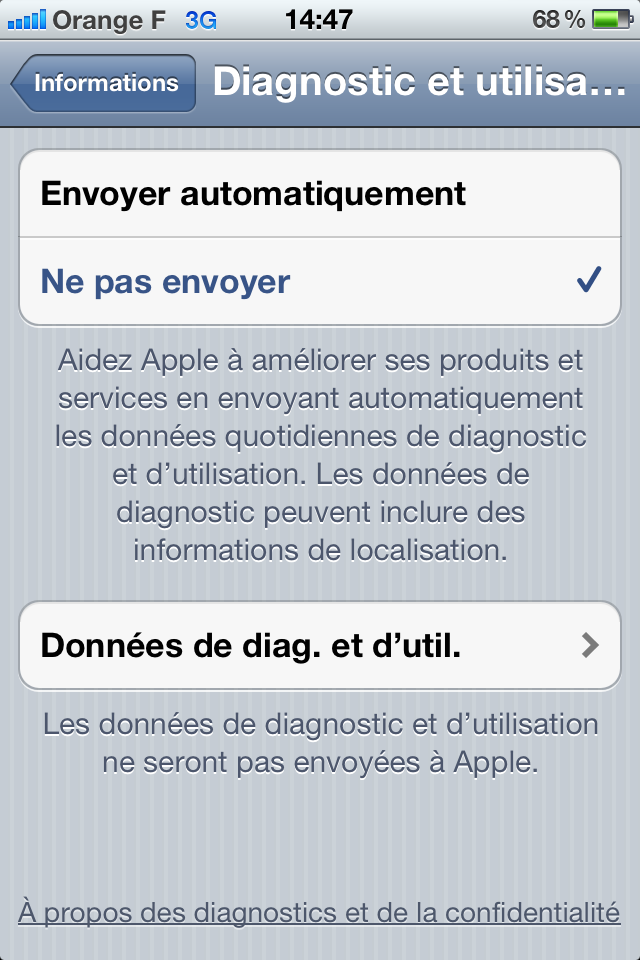

Il ne semble pas être possible de supprimer ce logiciel sur un téléphone Android sauf à pouvoir entrer en mode « root ». Selon Grant Paul, il est possible de désactiver Carrier IQ sur les terminaux sous iOS 5. Dans la rubrique Réglages/Général/Informations/Diagnostic et utilisation, il suffit de choisir : « Ne pas envoyer. » Et dans la prochaine mise à jour d'iOS 5, Apple a déjà fait savoir qu'il allait supprimer le service proposé par Carrier IQ.

[[page]]

5 - Qui est Carrier IQ ?

Carrier IQ est une société basée en Californie qui propose de fournir aux opérateurs et aux fabricants de terminaux des « données pertinentes et en temps réel » pour les aider à améliorer leurs services. Les données de Carrier IQ sont extraites par un logiciel de diagnostic embarqué sur les terminaux vendus par les opérateurs et/ou les constructeurs de terminaux à leurs clients. Carrier IQ affirme que son logiciel de diagnostic fournit de l'« intelligence décisionnelle » pour améliorer la qualité du réseau, comprendre les problèmes qui se posent sur les terminaux, et finalement, améliorer l'expérience utilisateur. Le logiciel de Carrier IQ est embarqué sur plus de 140 millions de combinés dans le monde.

6 - La réponse de Carrier IQ

L'entreprise californienne affirme que son logiciel n'enregistre pas les frappes, et n'analyse et ne rend compte d'aucun contenu, que ce soit ceux des messages SMS ou des e-mails. Carrier affirme également qu'elle ne fournit pas d'outils permettant le pistage et qu'elle ne vend pas les données qu'elle recueille à des tiers. Au contraire, l'entreprise affirme que son logiciel identifie les problèmes de performance du terminal comme les coupures d'appels et les mauvaises performances du réseau.

Carrier IQ nie également fournir « des données en temps réel à un quelconque client. » Mais sur son site, l'entreprise fait valoir qu'elle est capable de fournir à ses clients des données provenant directement du terminal des utilisateurs : « Fini les conjectures, notre solution intelligente fait remonter automatiquement des informations en temps réel directement depuis la source : le téléphone de vos clients. »

7 - Carrier IQ a fait autre chose ?

Le 16 novembre, l'entreprise a adressé à Trevor Eckhart une lettre lui demandant de mettre un terme à ses allégations. Ce courrier exigeait du chercheur qu'il retire son rapport publié sur Internet et qu'il le remplace par une déclaration rédigée par l'entreprise dans laquelle elle réfute toutes les affirmations du chercheur.

L'entreprise a également demandé au chercheur de retirer le matériel copyrighté Carrier IQ qu'il a posté sur son site web, y compris les documents de formation jusque-là disponibles sur le site même de l'entreprise. Carrier IQ a également demandé au chercheur de lui fournir la liste de toutes les personnes (et leurs coordonnées) avec lesquelles il a partagé ces informations. Entre temps, le 21 novembre, le chercheur a reçu le soutien de l'Electronic Frontier Foundation. Deux jours plus tard, Carrier IQ abandonnait ses demandes et adressait ses excuses à Trevor Eckhart.

8 - Que va-t-il arriver ?

On ne sait pas si le rapport de Trevor Eckhart aura des conséquences et lesquelles. Carrier IQ affirme qu'elle prévoit de discuter de son logiciel avec l'Electronic Frontier Foundation, laquelle pourrait donner son avis en la matière. Certainement, des questions importantes ont besoin de réponses. Dont, l'une d'elles, et pas la moindre, est : « Si le logiciel Carrier IQ n'exploite pas les frappes, alors pourquoi a-t-il l'air de les identifier en premier lieu ? »

Nous avons demandé aux trois principaux opérateurs français s'ils travaillaient avec Carrier IQ en France. Les services de presse de SFR, Orange et Bouygues Telecom nous ont répondu qu'ils n'utilisaient pas les services de ce logiciel.

(...)(02/12/2011 11:54:40)Wikileaks dénonce la surveillance électronique des réseaux

Wikileaks a publié hier une étude sur le commerce mondial de produits de surveillance, lesquels, selon son fondateur Julian Assange, exposent la vie privée des populations à un risque important. Celui-ci a également indiqué que l'association travaillait sur une plateforme de contributions remaniée. Selon Julian Assange, cette étude, qui s'intéresse à 160 entreprises dans 25 pays, était nécessaire pour le site spécialisé dans la divulgation de données sensibles afin de renouveler ses sources, puisque celui-ci n'a pu prendre de nouvelles contributions en ligne depuis plus d'un an du fait de problèmes de sécurité.Plusieurs sociétés épinglées sont françaises dont Alcatel-Lucent, Amesys qui est une filiale de Bull et récemment mise sur le devant de la scène lors des évènements en Libye, Qosmos, Thales, Vupen, Aqsacom, Scan&Target et Septier.

Le nouveau rapport comprend 287 documents qui illustrent, selon le fondateur de Wikileaks, « la réalité de l'industrie de la surveillance à grande échelle au niveau international. » Les documents, regroupés sous la dénomination de « The Spy Files », montrent comment les pays occidentaux vendent des outils de surveillance sophistiqués à des pays répressifs. Davantage de documents seront publiés en fin de semaine et en début d'année 2012.

Les principaux pays du bloc occidental travaillent sur ces systèmes d'espionnage

Les attaques terroristes de septembre 2001 aux États-Unis ont servi de motifs aux pays européens, aux États-Unis, mais aussi à l'Australie, à l'Afrique du Sud et à d'autres pays pour développer des « systèmes d'espionnage qui nous affectent tous », a déclaré Julian Assange. « Lequel d'entre vous ici a un iPhone ? » a demandé le fondateur de Wikileaks aux personnes présentes à la conférence de presse qu'il a donné à Londres. « Lequel d'entre vous a un Blackberry ? Qui utilise Gmail ? Eh bien, vous vous faites tous avoir. La réalité, c'est que des sous-traitants du renseignement vendent en ce moment même à différents pays à travers le monde des systèmes de surveillance de masse pour l'ensemble de ces produits. »

Wikileaks a précisé que l'information présente dans ce rapport avait été compilée avec l'aide d'autres médias et d'organismes de presse, comme l'ARD - le groupement public de neuf radiodiffuseurs régionaux allemands, le Bureau of Investigative Journalism au Royaume-Uni, The Hindu en Inde, L'Espresso en Italie, le site web d'information français OWNI et le Washington Post aux États-Unis. Les fichiers publiés par WikiLeaks comprennent des brochures, des catalogues, des manuels, des présentations et autres documents de développeurs de produits utilisés pour la surveillance secrète. On y trouve par exemple le document de présentation que l'entreprise Netquest a montré lors de l'ISS World Americas, conférence qui s'est tenue en octobre à Washington D.C, et consacrée au renforcement de la loi en matière de renseignement afin de légaliser « l'interception, les enquêtes électroniques et la collecte de renseignements sur les réseaux. » Le Wall Street Journal a récemment publié des documents collectés pendant la même conférence. Mais Julian Assange a affirmé que ceux-ci avaient été « lourdement expurgés » par le quotidien américain. « Une très grande partie du matériel mis en ligne jeudi était inédite, » a encore soutenu le fondateur de Wikileaks.

Une plate-forme maison pour bloquer les intrusions gouvernementales

Ce dernier a encore ajouté que WikiLeaks cherchait toujours à développer un nouveau système de soumissions et a renouvelé l'inquiétude de WikiLeaks à propos du protocole SSL (Secure Sockets Layer) de sécurisation des échanges sur Internet qui permet aux ordinateurs d'échanger des informations cryptées. Selon Julian Assange, le SSL n'est plus sûr et les agences de renseignement ont compromis le système de certification. Des centaines d'autorités intermédiaires de certifications (AC), chargées de délivrer les certificats numériques utilisés pour les SSL, sont mandatées pour délivrer des certificats reliés à une même autorité. Plusieurs autorités de certification intermédiaires ont rapporté des intrusions dans leurs systèmes. À la suite de quoi des pirates ont pu générer des certificats numériques pour des sites majeurs comme Google, leur offrant la possibilité d'intercepter certaines communications.

Julian Assange n'a pas précisé quand Wikileaks disposerait à nouveau d'un système de contributions en ligne. Pour l'instant, l'association a mis en place une « entité hors ligne, » a-t-il déclaré. « Nous étudions encore les différentes options possibles, » a ajouté le fondateur de Wikileaks.

Logiciels espions pour mobiles : une tentation grandissante

« Je me souviens, il y a huit ans, je buvais un verre avec des amis et je leur ai parlé de ma situation personnelle. Il s'agissait d'une histoire d'infidélité avec une ancienne petite amie », a expliqué Atir Raihan. N'aurait-il pas été intéressant, poursuit-il, qu'une technologie puisse permettre d'aller au fond des choses ?

En voyant là l'occasion de développer une opportunité commerciale, ainsi qu'un moyen de régler son dilemme personnel, et Atir Raihan a installé en Thaïlande son entreprise baptisée Flexispy pour développer un produit du même nom capable de traquer secrètement les appels et les messages texte envoyés à partir d'un téléphone mobile. Flexispy ne peut pas être installé à distance, de sorte que l'utilisateur doit mettre la main sur le téléphone et télécharger le logiciel sur l'appareil. Une fois installé, le programme enregistre tous les messages texte et les appels sur l'appareil. Il peut aussi permettre d'écouter une conversation à distance et d'utiliser le circuit GPS pour suivre en temps réel la localisation d'une personne.

Des produits de plus en plus nombreux

Depuis sa sortie en 2004, des produits similaires ont surgi comme Mobile Spy, qui est présenté comme un moyen d'espionner ses enfants et ses employés, et MobiStealth, destiné aux parents, aux dirigeants et aux forces de police. Alors que ces produits sont utilisés dans le monde entier, ils semblent tout particulièrement avoir ciblés la Chine. 10 000 utilisateurs environ sont «infectés» chaque mois par Flexispy, estime Zou Shihong, vice-président de NetQin, une société spécialisée dans la sécurité mobile.

Dans un petit échantillon mensuel des clients chinois de la compagnie, 1 000 utilisateurs se sont retrouvés piégés par Flexispy sur leurs téléphones, précise M.Zou. En revanche, l'entreprise n'a trouvé que 300 cas sur un même échantillon de clients, mais aux États-Unis, selon l'entreprise.

Des question éthiques et juridiques se posent quant à l'usage

Des produits comme Flexispy suscitent bien évidemment des questions d'ordre éthique et juridique. Et comme, il n'est pas illégal dans la plupart des pays d'acheter un tel logiciel, certaines personnes peuvent être tentées de l'utiliser en toute illégalité cette fois. Sans une ordonnance du tribunal, les écoutes téléphoniques sont en effet illégales dans la plupart des pays. L'altération du téléphone d'une personne est également un délit. « Ces produits violent la vie privée », a déclaré Zhang Qiyi, un avocat chinois, où le gouvernement a tenté d'interdire Flexispy avec un succès mitigé.

Une fois le programme installé sur un terminal mobile, les données sont secrètement acheminées vers un serveur exploité par Flexispy. L'utilisateur peut se connecter au serveur pour lire les messages texte et consulter le journal des appels. Le logiciel peut également activer le micro du téléphone, de sorte qu'il peut être utilisé comme un moyen d'écouter les conversations à proximité.

[[page]]

Moyennant des frais d'abonnement annuel compris en 149 et 349 dollars aux États-Unis, selon les fonctionnalités, il est possible d'utiliser ce sur la plupart des terminaux mobiles : l'iOS d'Apple, l'Android de Google, le Windows Phone de Microsoft ou encore le Symbian de Nokia.

En 2007, un an après sa mise en vente en Chine, les autorités ont décidé d'interdire sa vente. Le mot « Flexispy » a même été bloqué sur les moteurs de recherche et les réseaux sociaux chinois, le site de microblogging Sina Weibo par exemple .

Mais Flexispy a encore de nombreux fans en Chine et on le trouve sur de nombreux sites web. Des imitations du logiciel circulent également. « Dans un cas le plus étonnant, nous avons trouvé un clone chinois parfait de notre site web, proposant à la vente une version craquée de notre produit », a expliqué Marc Harris, un porte-parole de Flexispy. Le produit est encore légalement en vente en Thailande et accessible sur le web.

Des petites préventions

Un produit similaire, Spyera, se porte également très bien en Chine indique le propriétaire de l'entreprise Mihat Oger. « Nos ventes ont augmenté de 17% de 2009 à 2010 et augmenté de 32 % de 2010 à 2011 », ajoute M.Oger, précisant qu'une part importante de cette croissance a été stimulée par l'augmentation des ventes de smartphones.

Les sociétés Flexispy et Spyera indiquent avoir pris des mesures pour garder leurs produits licites. Ils les ont conçus de tels sorte qu'ils ne peuvent pas être installés à distance. Flexispy avertit également ses clients que l'utilisation de son produit sans le consentement de la personne ciblée pourrait être illégal. «Notre marketing est axé sur la découverte des tromperies d'un partenaire ou la protection des activités d'un enfant sur un mobile », a déclaré M. Harris. « Cependant, il est un fait avéré que dans la vie que pratiquement tout peut être utilisé illégalement. ... La responsabilité repose sur l'utilisateur, et non sur le produit. »

Pas encore d'espionnage industriel

Le fournisseur de solutions de sécurité F-Secure a étiqueté Flexispy que dans la liste des logiciels malveillants dans le passé. Pourtant, alors que ces programmes ont un très gros potentiel en matière d'abus, dans la plupart des cas qui ont été étudiés Flexispy a été utilisé pour espionner un conjoint plutôt que quelque chose comme l'espionnage industriel, a déclaré Mikko Hypponen, chercheur chez F-Secure.

Tyler Shields, un chercheur de la firme de sécurité VeraCode, a noté que parce que les données collectées sur des téléphones sont renvoyées à un serveur exploité par Flexispy, son utilité pour une entreprise criminelle est limitée. «Si j'étais un pirate, je ne voudrais pas que toutes les données volées puissent être renvoyées sur un serveur Flexispy. Pour un criminel, il ne s'agit pas d'un outil très utile. »

[[page]]

En Chine, Flexispy et ses variantes sont mieux connus que «XWodi», qui se peut ses traduit par « sous-couverture ». Les recherches en ligne révèlent une longue liste de sites qui prétendent vendre des produits similaires à Flexispy. La plupart de ces sites, cependant, ne sont que des escroqueries, et ne proposent à la vente que de faux logiciels espions, a déclaré Li Tiejun, un ingénieur travaillant chez le fournisseur d'anti-virus chinois Kingsoft. «Certains sont réels», précise-t-il pourtant. Le danger que Flexispy soit secrètement installé sur le téléphone d'un utilisateur est cependant minime par rapport à des logiciels espions malveillants capables de toucher un plus grand nombre de combinés en Chine, a-t-il dit.

Chaque mois, Kingsoft trouve des spywares de plus en plus sophistiqués. En août, la société a découvert un programme qui vient s'enterrer dans une application Android apparemment anodine, et qui enregistrait tous les appels téléphoniques et les messages texte de l'utilisateur. On ne sait pas pourquoi le programme a été élaboré. Les créateurs auraient pu l'utiliser pour recueillir des informations pour marketing, qu'ils auraient pu revendre aux parties intéressées, a dit M. Li.

Une efficacité redoutable

Plusieurs fournisseurs d'XWodi en Chine ont été contactés par notre correspondant, mais elles ont toutes refusées d'être interviewées. Flexispy et Spyera n'ont pas voulu révéler leurs chiffres exacts de ventes. Mais à côté des problèmes d'infidélité, les entreprises affirment que leurs logiciels espions sont généralement utilisés pour surveiller les employés ou suivre les activités des jeunes enfants, des adolescents et des personnes âgées incapables de s'occuper d'eux-mêmes.

Atir Raihan a maintenu qu'il n'a jamais voulu que son produit soit utilisé à des fins illégales. «Il y a assez d'affaires sur le marché légitime. Il n'est pas nécessaire pour nous qu'il soit utilisé dans d'autres situations», a-t-il dit. Atir Raihan a depuis revendu son entreprise Flexispy à une autre société. Quels que soient ses mérites, il est la preuve que le logiciel peut atteindre son objectif. Après avoir aidé à construire Flexispy, il a donné à sa petite amie à l'époque un téléphone portable avec le logiciel installé. « Elle me trompait », a-t-il dit. « Je l'ai utilisé et il m'a vraiment ouvert les yeux. »

Piratage des données de 1 800 jeunes militants de l'UMP

Après le groupe UMP à l'Assemblée nationale, c'est au tour du site Internet des jeunes militants UMP du Haut-Rhin de faire l'objet d'un piratage. Selon le site de Télérama, les coordonnées de 1 806 jeunes militants UMP du Haut-Rhin ont été hackées à partir du site Internet du mouvement. La cause ? Une faille de conception sur le site autorisant le téléchargement de n'importe quel fichier présent sur le serveur. Résultat, les pirates ont pu consulter bon nombre d'informations concernant ces jeunes militants : adresses email, noms, prénoms, qualités, circonscription, numéro de téléphone, numéro d'adhérent, canton, civilité, code postal, ville, date de cotisation, date de naissance, adresse, inscription au blog, aux news, alertes SMS...

L'hebdomadaire indique également que des observations à usage interne comme : « Attention à appeler avec méfiance », ont également été téléchargées. Toutefois, Il est précisé que les données n'ont pas été publiées sur Internet et que le hacker avait prévenu l'UMP avant la publication de l'article sur le site de Télérama.

(...)

Désormais sous surveillance, Facebook a reconnu ses tromperies

Facebook a accepté de prendre en compte les accusations de la Federal Trade Commission, qui estime que le réseau social a trompé les utilisateurs « à de nombreuses reprises, » affirmant d'un côté que les informations privées de leurs utilisateurs étaient protégées, alors que, d'un autre, le réseau les a partagé plusieurs fois, comme l'a déclaré la FTC. L'institution américaine a relevé que dans un « certain nombre de situations, » Facebook avait fait, en matière de protection de la vie privée des utilisateurs, des promesses « qu'elle n'avait pas tenu, » a ajouté la FTC dans son communiqué.

Dans sa plainte en huit points, rendue publique mardi, la Commission accuse aussi le site de pratiques commerciales déloyales et trompeuses. « Facebook doit tenir les promesses qu'elle a faites à des centaines de millions d'utilisateurs, en matière de confidentialité des données, » a déclaré Jon Leibowitz, président de la FTC. « Son innovation n'a pas à se faire au détriment de la vie privée de l'utilisateur. La FTC va faire en sorte que cela ne soit pas le cas. »

Une surveillance similaire à Google

En vertu de l'accord proposé, Facebook ne doit plus faire de nouvelles annonces trompeuses en matière de confidentialité, et l'entreprise a obligation d'obtenir l'approbation des utilisateurs avant de modifier la manière dont le réseau partage leurs données. Le règlement proposé par la FTC exige également qu'elle se soumette à l'évaluation régulière de ses pratiques en matière de protection de la vie privée, par des experts indépendants, pendant les 20 prochaines années. « L'accord ne comporte pas de sanctions financières, parce que la Commission n'a pas le pouvoir d'infliger des amendes pour violation du FTC Act, » a précisé son président.

« Cependant, dans le cas où Facebook ne respecterait pas ces nouveaux engagements, le réseau social pourrait être soumis à une amende de 16 000 dollars par jour, » a-t-il ajouté. « L'accord exige que le site de réseau social mette en place un système de protection global, » a aussi expliqué Jon Leibowitz. L'accord proposé est semblable à celui conclu entre la FTC et Google au mois de mars dernier au moment du déploiement du réseau social Buzz.

Un mea culpa de Mark Zuckerberg sur quelques erreurs

Mark Zuckerberg, le fondateur de Facebook, a reconnu que son entreprise avait commis « plusieurs erreurs » en matière de protection de la vie privée des utilisateurs. « En particulier, un petit nombre de grosses erreurs, comme Beacon, il y a quatre ans, et les dysfonctionnements survenus lorsque nous avons changé nos modalités de protection de la vie privée il y a deux ans. Celles-ci ont occulté les nombreux efforts que nous avons réalisé en ce domaine, » a-t-il écrit dans un blog. Beacon avait été conçu pour informer les amis d'un utilisateur sur les sites affiliés qu'il avait lui-même visités.

[[page]]

Dans l'ensemble, Mark Zuckerberg estime que sa société « peut faire valoir un certain nombre de choses positives en matière de transparence et de contrôle et dire qui peut ou non voir les informations des utilisateurs. » Par ailleurs, le patron du réseau social pense que sa société a déjà pris en compte un bon nombre des préoccupations soulevées par le régulateur américain. » Selon lui, « la plainte de la FTC visait notamment le Verified Apps Program, auquel a mis fin le réseau social en décembre 2009. Il y a aussi l'affaire des annonceurs, qui ont reçu par inadvertance le numéro d'identification de certains utilisateurs dans des URL, un problème que Facebook a résolu en mai 2010, » a t-il déclaré. Par ailleurs, le fondateur a annoncé la nomination de deux dirigeants, un responsable de la politique de protection des données privées et un responsable de la politique de protection des produits.

La FTC est revenue dans le détail sur plusieurs cas où elle estimait que le site de réseau social avait adopté des pratiques de confidentialité déloyales à l'égard des utilisateurs. En décembre 2009, lors de la modification de son site, elle avait rendu publiques certaines informations, pourtant estampillées comme privées par les utilisateurs, la liste d'amis notamment. « Le réseau social n'avait pas prévenu les utilisateurs de ce changement à venir, et n'avait pas non plus demandé leur approbation, » comme l'a rappelé la FTC.

Facebook avait également affirmé que les applications tierces installées par les utilisateurs auraient uniquement accès aux informations de l'utilisateur dont elles avaient besoin pour fonctionner. « En fait, les applications pouvaient accéder à la quasi-totalité des données personnelles des utilisateurs, y compris des données dont les applications n'avaient pas besoin pour fonctionner, » a encore expliqué l'agence américaine. Facebook avait aussi indiqué à ses utilisateurs qu'ils pourraient restreindre le partage des données à un public limité, par exemple « les amis seulement. » Mais, le fait de sélectionner les « amis seulement » n'a pas empêché que ces informations soient partagées avec des applications tierces utilisées par leurs amis, » a encore ajouté la FTC.

L'UE veut uniformiser les règles de protection des données

La commissaire européenne en charge de la justice Viviane Reding a déclaré que les autorités de protection des données dans l'Union Européenne devaient avoir davantage de pouvoirs pour faire appliquer les règles de confidentialité dans les 27 Etats membres. Dans un discours prononcé à la Chambre de commerce américaine auprès de l'Union européenne, elle a indiqué que les entreprises qui opéraient dans plusieurs États membres étaient actuellement contraintes de se conformer à 27 interprétations différentes de la législation sur la vie privée. Elle a ajouté que le fardeau administratif associé à cette fragmentation coûtait aux entreprises une somme estimée à 2,3 milliards d'euros par an.

«Les entreprises ont besoin d'un guichet unique quand il s'agit de questions sur la protection des données, et d'une loi et d'une seule autorité de protection des données pour chaque entreprise ; celle de l'État membre dans lequel elles ont leur siège social », a t-elle estimé. Les déclarations de Viviane Reding interviennent alors que la Commission européenne se prépare à réformer la directive de 1995 relative à la protection des données afin d'aborder les nouvelles questions soulevées par la publicité en ligne, les réseaux sociaux et le cloud computing. Cela aura un effet majeur sur la façon dont les questions de confidentialité des données sont traitées dans l'Union européenne et dans d'autres pays.

Publication d'une directive en février 2012

La directive comportera des mesures pour empêcher les réseaux sociaux tels que Facebook d'être trop indiscrets vis à vis de leurs membres en rassemblant des informations sur leurs goûts, leurs intérêts, leurs opinions politiques et leurs convictions religieuses, afin de procéder à des publicités ciblées. Les entreprises devront informer les usagers du type des données les concernant qui ont été collectées, à quelles fins, et comment elle sont stockées.

Les déclarations de Viviane Reding succèdent aux appels de l'Industry Coalition for Data Protection (ICDP) qui souhaite établir un cadre cohérent et harmonisé pour la protection des données dans l'UE. L'ICDP, qui rassemble onze associations de l'industrie, y compris la Business Software Alliance et DigitalEurope, estime que cette approche permettra de préserver le droit fondamental des citoyens sur leur vie privée.

«La révision des règles de protection des données dans l'UE devrait renforcer l'harmonisation et la sécurité juridique et contribuera à établir un marché unique pleinement opérationnel » a considéré John Higgins, directeur général de DigitalEurope qui s'exprimait au nom de l'ICDP. Il a ajouté que, pour stimuler l'innovation et permettre à l'UE de respecter les promesses en termes de croissance et d'emploi, l'Europe devait encourager les entreprises à concourir sur la scène mondiale en rationalisant et en simplifiant les règles internationales de transfert de données.

La nouvelle directive sur la protection des données devrait être publiée en février 2012. Elle pourra également inclure des dispositions plus strictes, telles que des sanctions pénales, et la possibilité pour des groupes d'utilisateurs d'intenter des procès.

(...)

Un Trojan envoie des SMS surtaxés depuis des mobiles Android

Ce type de Trojan chargé d'envoyer des messages SMS ou d'initier des appels vers des numéros surtaxés, a d'abord été conçu pour la plateforme Symbian de Nokia et les OS mobiles basés sur Java. Il a été aussi essentiellement localisé en Chine ou en Russie depuis plusieurs années. Cependant, la propagation rapide de terminaux sous Android, combinée à l'ouverture de la plateforme mobile de Google, a attiré les auteurs de malware, les incitant à piéger de nouvelles victimes sur ce marché du smartphone.

Jusqu'au début de cette année, la grande majorité des chevaux de Troie Android, repérés ici et là, ciblaient surtout des utilisateurs chinois et russes. Principalement parce que l'installation d'applications provenant de sources non officielles est très répandue dans ces pays-là. Néanmoins, comme le fait remarquer Denis Maslennikov, analyste senior spécialisé dans les malwares chez Kaspersky Lab, « ces derniers mois, les auteurs de logiciels malveillants ciblant la plate-forme Android se sont tournés vers le marché international. » Le nouveau cheval de Troie pour Android découvert par Kaspersky porte le nom de Trojan-SMS.AndroidOS.Foncy. Et, à en juger par les divers témoignages publiés en ligne par les victimes, celui-ci a fait son apparition dans le courant du mois de septembre. « Le malware se présente comme une application de gestion des messages SMS, et est distribué via des sites d'hébergement de fichiers, » indique l'analyste. Une fois installée sur un périphérique, l'application envoie quatre faux messages texte à des numéros préenregistrés et surtaxés en France, en Belgique, en Suisse, au Luxembourg, en Allemagne, en Espagne, au Royaume-Uni et au Canada, selon le pays où a été émise la carte SIM.

Un moyen simple de faire de l'argent

Lorsqu'ils ont analysé le cheval de Troie, les experts de Kaspersky ont remarqué que le code responsable de l'envoi de messages texte non autorisés au Canada était cassé. Mais les auteurs du malware ont peut-être corrigé ce bout de code dans les versions plus récentes. « Aujourd'hui, malheureusement, les Trojan SMS sont un moyen simple pour les cybercriminels de se faire rapidement et facilement de l'argent, » a déclaré Denis Maslennikov dans un blog. « L'utilisation frauduleuse des services SMS surtaxés se répand partout dans le monde, et je suis sûr que cela ne va pas s'arrêter de si tôt, » a-t-il ajouté.

Malgré des incidents comme celui-ci et les nombreuses mises en garde de spécialistes de la sécurité, affirmant que le nombre de chevaux de Troie pour Android est en augmentation rapide, tout le monde n'a pas l'air convaincu que le système d'exploitation mobile de Google pose un problème en matière de malware. Il y a une semaine, Chris DiBona, responsable des programmes Open Source de Google, a accusé les vendeurs d'antivirus d'utiliser la peur pour vendre des logiciels de sécurité « inutiles » pour Android. Les experts en sécurité sont en désaccord avec l'évaluation du développeur de Google et estiment que, même si les chevaux de Troie pour Android n'ont pas encore prouvé leur capacité d'auto-réplication, leurs diverses intrusions sur l'Android Market officiel suffisent à en faire une réelle menace.

(...)(24/11/2011 15:43:48)Google protège son trafic HTTPS des attaques à venir

Google prend les devants. Il a modifié la méthode de chiffrement utilisée par ses services https, parmi lesquels se trouvent la messagerie Gmail, le traitement de texte en ligne Docs et le réseau social Google+, lancé fin juin. Le but est d'empêcher que le trafic qui transite actuellement sur ces services puisse être déchiffrés ultérieurement lorsque des avancées technologiques rendront cette manipulation possible.

Aujourd'hui, la majorité des services mettant en oeuvre https se servent d'une clé privée, connue seulement du propriétaire du domaine, pour générer des clés de session qui sont ensuite utilisées pour chiffrer le trafic entre les serveurs et leurs clients. Cette approche expose potentiellement les connexions en cas d'attaques ultérieures. « Dans dix ans, quand les ordinateurs seront beaucoup plus rapides, un adversaire pourrait casser la clé privée du serveur et rétrospectivement déchiffrer le trafic e-mail envoyé aujourd'hui », explique Adam Langley, l'un des membres de l'équipe de sécurité de Google, sur un blog officiel.

forward secrecy à l'oeuvre

Pour prévenir ce risque, assez faible mais néanmoins réel, Google permet d'utiliser par défaut la propriété de codage forward secrecy (ou PFS, perfect forward secrecy), qui implique de recourir à différentes clés privés pour chiffrer des sessions et de les détruire après un certain temps. De cette façon, un attaquant qui a réussi à casser ou à voler une seule clé ne sera pas en mesure de récupérer suffisamment de trafic e-mail sur une période couvrant plusieurs mois d'activité, indique Adam Langley. Il fait remarquer que même l'administrateur serveur ne pourra pas déchiffrer le trafic HTTPS rétroactivement.

Puisque SSL n'était pas conçu pour supporter des mécanismes d'échange de clé capable de mettre en oeuvre par défaut la propriété forward secrecy, les ingénieurs de Google ont dû mettre au point une extension pour la boîte à outils OpenSSL. C'est intégré à la version 1.0.1 d'OpenSSL qui n'a pas encore été publiée dans une version stable.

Supporté seulement par Firefox et Chrome

La nouvelle mise en oeuvre de Google HTTPS utilise ECHDHE_RSA comme clé d'échange et l'algorithme RC4_128 pour le chiffrement. Malheureusement, cette combinaison n'est supportée que dans les navigateurs Firefox et Chrome pour le moment, ce qui signifie que les connexions HTTPS sur Internet Explorer ne profiteront pas de cette fonction complémentaire de sécurité.

Ce n'est pas nécessairement un problème avec IE qui supporte en revanche la combinaison clé d'échange EDH (Ephemeral Diffie--Hellman) et RC4. EDH apporte aussi la propriété forward secrecy, mais Google a préféré ECDHE (Elliptic curve Diffie-Hellman) pour des raisons de performances.

La société de Larry Page prévoit d'ajouter le support d'IE à l'avenir et espère que son exemple encouragera d'autres fournisseurs de services utilisant HTTPS à mettre en oeuvre forward secrecy afin que cette propriété puisse un jour devenir la norme pour le chiffrement du trafic en ligne. (...)

| < Les 10 documents précédents | Les 10 documents suivants > |