Flux RSS

108538 documents trouvés, affichage des résultats 3851 à 3860.

| < Les 10 documents précédents | Les 10 documents suivants > |

(16/05/2011 11:11:25)

Memristor, HP affine la future technologie mémoire

Dans un article publié dans le journal «Nanotchnology » des chercheurs d'HP déclarent avoir découvert les interactions qui se déroulent à l'intérieur d'une memristor lors d'une impulsion électrique. Stan Williams, chercheur chez HP a déclaré « alors que nous sommes dans une optique de commercialisation de la technologie, cette découverte devrait améliorer considérablement ses performances ».

Les memristors comprennent une résistance avec de la mémoire et sont considérées comme le quatrième composant électrique passif (après le condensateur, la bobine et la résistance), selon les travaux du professeur Leon Chua, de l'Université de Californie à Berkeley en 1971. Les laboratoires d'HP ont démontré que ces « mémoires-résistances » pouvaient effectuer des calculs logiques. Avec cette capacité, les memristors peuvent travailler comme un processeur et un espace de stockage.

Memristor grossie au microscope électronique

Des rayons X pour dévoiler le dessous des memristors

Les scientifiques se doutaient qu'un processus de commutation avait lieu mais il était très difficile à étudier car memristors sont très petites. HP a utilisé les rayons X pour identifier un canal de seulement 100 nanomètres de large, là où le processus de commutation se déroule. Un nanomètre représente environ un millionième de centimètre. Les chercheurs ont ensuite analysé la composition chimique et la structure de ce canal. Ils ont ainsi acquis une meilleure idée sur le fonctionnent des memristors. Le document a été publié conjointement par HP et l'Université de Santa Barbara.

Le type de mémoire qui peut être construit avec memristors est appelé ReRAM. Elle est non volatile, ce qui signifie qu'elle peut conserver les données lorsqu'elle n'est pas alimentée électriquement. Ce qui n'est pas le cas pour la DRAM. Stan Williams estime que la technologie memristor HP pourrait être disponible dans le commerce d'ici mi 2013. Le constructeur s'est d'ailleurs allié avec Hynix pour développer et fabriquer ces produits. HP dispose déjà d'échantillons dans ses laboratoires qui embarquent des capacités de stockage de 12 Go par centimètre carré. Le chercheur a déclaré que la gravure serait réalisée en 15 nanomètres avec une architecture multi-niveaux, où quatre couches de mémoires seront empilées.

Illustration : Memristor

Crédit Photo: HP

(...)

Une agence Deuzzi inaugurée à Nîmes

« Le choix de Nîmes s'explique en partie par le fait que cette ville est bien située pour rayonner sur le sud-est de la France, explique Grégoire de Préneuf, le co-gérant de Deuzzi. En outre, nous avons profité de l'opportunité de recruter une personne présente sur le marché de l'informatique locale depuis quinze ans. »

Deux collaborateurs pour commencer

Si Deuzzi possède quelques clients sur l'arc méditerranéen, le gros du travail de sa nouvelle agence va consister à prospecter les PME et les TPE de la région. Si ce travail porte ses fruits, la SSII espère pouvoir faire passer l'effectif de son agence de deux à cinq personnes d'ici un an puis à dix collaborateurs dans deux ans.

Cette réussite aiderait en outre la société de services à continuer de faire croître ses résultats financiers. En 2010, son chiffre d'affaires a progressé de 18% à 2,2 M€ pour un effectif globale de 35 collaborateurs. Une croissance qui découle en partie du gain de 40 nouveaux clients l'an dernier qui fait passer à 140 le nombre total d'entreprises qu'elle assiste.``

Illustration principale : Grégoire de Préneuf, co-gérant de Deuzzi

Facebook ajoute une étape pour s'authentifier

Facebook a décidé de réagir après avoir laissé filé les informations privées de ses membres. Pour aider ses quelque 600 millions d'utilisateurs à éviter l'accès non autorisé à leurs comptes, le réseau social a ajouté une étape optionnelle de vérification du processus de connexion. Baptisée Login Approvals (ou autorisation de connexion) cette fonction de sécurité à deux niveaux ajoute une étape en matière d'authentification en vérifiant le nom de base de l'utilisateur et le mot de passe. Avec Login Aprovals, les utilisateurs de Facebook peuvent maintenant choisir que la société demande qu'un code numérique, utilisable une seule fois, soit entré en même temps que le nom d'utilisateur et le mot de passe, lorsqu'une tentative de connexion est faite depuis des terminaux que les membres n'ont pas indiqué dans la liste de ceux qu'ils autorisaient.

Un code numérique transmis par SMS

Le code numérique est envoyé sous la forme d'un message SMS sur le numéro du mobile qui relie les utilisateurs à leur compte, a indiqué Facebook, hier, dans un billet de blog. La société indique que, de cette manière, les comptes sont protégés contre tout accès non autorisé par une personne qui aurait usurpé le nom de l'utilisateur et son mot de passe. Au cas où l'usurpateur tenterait de se connecter une nouvelle fois, l'utilisateur légitime sera averti que quelqu'un a tenté d'accéder à son compte et il lui sera alors demandé de changer son mot de passe. Si quelqu'un active la fonction Login Approvals, et tente d'accéder au compte d'un périphérique non reconnu, sans téléphone autorisé à portée de main, l'accès restera verrouillé jusqu'à ce qu'il se connecte à partir d'un terminal autorisé.

Un bémol toutefois : cette procédure requiert des membres qu'ils transmettent leur numéro de téléphone mobile personnel, ce qui constitue une information confidentielle de plus pour Facebook.

Une fonction alliant sécurité et simplicité d'utilisation

Facebook pourrait envisager d'intégrer des technologies autres que de simples SMS à Login Approvals. Mais le célèbre réseau social préfère s'en tenir là jusqu'à ce que sa fonction d'authentification à deux niveaux devienne plus simple.

« Nous souhaitions que cette autorisation de connexion soit construite selon un modèle alliant la sécurité et la convivialité », a tenu à souligner Andrew Song, ingénieur chez Facebook, dans un billet de blog « Sur d'autres sites, des fonctionnalités similaires exigent que l'utilisateur télécharge des applications d'authentification ou achète des « tokens » qui agissent en tant que seconds éléments », a-t- il ajouté. « Ce sont de bonnes approches, et nous envisageons de les intégrer à l'avenir, mais elles exigent beaucoup de l'utilisateur avant qu'il puisse activer cette fonctionnalité.»

Le technicien a également déclaré que les gens volaient des noms d'utilisateurs et leurs mots de passe dans différentes manières, en recourant au phishing, en interceptant des communications WiFi non sécurisées ou en utilisant des malwares. Pour activer la fonction Login Approvals, il suffit d'aller dans la section Account Security qui figure dans la page des paramètres des comptes.

(...)

Recap IT : EMC et Google tiennent sommet, Microsoft s'empare de Skype, Facebook vulnérable

L'actualité de cette deuxième semaine du mois de mai s'est concentrée aux Etats-Unis où étaient organisés deux évènements majeurs. En premier lieu, EMC World a réuni plus de 6000 personnes à Las Vegas pour faire un état de l'art en matière de stockage. EMC a insisté sur le traitement des Big Data et sur l'accélération vers le cloud computing. L'autre évènement de la semaine est le Google I/O qui a eu lieu à San Franscisco, rendez-vous des développeurs. Beaucoup d'annonces ont été faites Android 2.4, sur l'intégration de la technologie NFC, sur la présentation des Chromebooks, sur les applications qui tirent parties du cloud, sur le lancement de son service de musique en ligne.

Sur le plan économique, la palme revient sans conteste à Microsoft qui a annoncé le rachat de Skype pour 8,5 milliards de dollars. Pour rappel, Skype avait dans l'idée de s'introduire prochainement en bourse, mais la société était courtisée à la fois par Google, Facebook et Cisco. Steve Ballmer a indiqué que Skype serait intégré dans Xbox et Kinect, les Windows Phone et un large panel d'appareils Windows.

Enfin, terminons par la sécurité, après les épisodes malheureux de Sony, c'est au tour de Facebook d'être victime d'une faille. Quelques 100 000 applications tierces ont été affectées par des tokens renvoyés dans une url aux annonceurs. Symantec ayant découvert la vulnérabilité a demandé aux utilisateurs du site de réseau social de changer leur mot de passe. Facebook a annoncé de son côté la mise en place d'une nouvelle procédure d'authentification.

(...)(13/05/2011 15:58:30)Flash Player 10.3 comble une faille critique et permet le contrôle des cookies

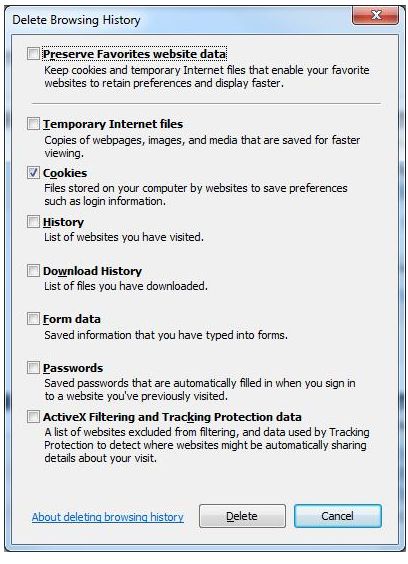

Avec la version 10.3 de Flash Player livrée hier, jeudi 12 mai, les utilisateurs vont pouvoir gérer le système de cookies spécifique à Flash en se servant de leurs paramétrages personnels ou bien à travers un nouveau panneau de contrôle. Les cookies Flash, également appelés « Local Stored Objects » (objet local partagé, LSO) constituent depuis 2009 un sujet délicat pour les utilisateurs du plug-in multimedia. Les experts en sécurité avaient alors montré que ces LSO étaient largement utilisés pour suivre à la trace les internautes sur le web. Le problème, c'est que les cookies Flash sont connus pour être difficiles à supprimer, au contraire des cookies traditionnels. Or quelques sites s'en servent pour pister les utilisateurs qui ont par ailleurs choisi de bloquer les cookies de façon générale.

Les cookies sont de petits bouts de texte, stockés sur l'ordinateur, dont les sites web se servent pour identifier leurs visiteurs réguliers. « Les utilisateurs pouvaient déjà gérer leurs cookies Flash, mais ce n'était pas très facile à faire », a reconnu Wiebke Lips, porte-parole d'Adobe en réponse à un e-mail de nos confrères d'IDG News Service.

La nouvelle option de gestion des cookies Flash fonctionnera avec les navigateurs Firefox, de Mozilla, et Internet Explorer, de Microsoft. Ils seront ultérieurement proposés aux utilisateurs de Chrome et Safari, indique Adobe.

Avec la version 10.3 de Flash Player, les utilisateurs d'Internet Explorer (ci-dessus) pourront détruire les cookies Flash depuis leur navigateur (cliquer ici pour agrandir l'image)

Un panneau de contrôle natif

Même s'il reste encore de nombreuses atteintes à la vie privée sur le web, la mise à jour d'Adobe est une bonne nouvelle, estime Seth Schoen, ingénieur senior chez Electronic Frontier Foundation qui s'est penché sur le problème posé par ces LSO. « Je suis satisfait qu'Adobe y réponde de façon complète », a-t-il indiqué dans un e-mail à IDG News Service, en jugeant néanmoins regrettable que cela ait pris autant de temps.

Les internautes peuvent aussi gérer ces cookies à travers un panneau de contrôle, conçu pour leur fournir un seul et unique emplacement d'où ils pourront s'assurer que le lecteur Flash se comporte comme il le doit. « Avec Flash Player 10.3, nous avons créé un outil de contrôle natif pour les postes sous Windows, MacOS et Linux, afin que les utilisateurs gèrent tous les paramétrages du Flash Player, y compris celui des caméras, microphones et Local Shared Objects », explique dans un billet de blog Peleus Uhley, porte-parole d'Adobe.

Une faille critique comblée : CVE-2011-0627

Le plug-in Flash Player 10.3 présente aussi diverses améliorations fonctionnelles et corrige quelques failles critiques de sécurité. Autre nouveauté : les utilisateurs de Mac OS recevront désormais des alertes automatiques lors des mises à jour du logiciel, comme sous Windows. « Auparavant, ils avaient quelquefois du mal à se mettre à niveau dans la mesure où les agendas de mises à jour de Mac OS et de Flash Player ne se font pas en même temps », rappelle Peleus Uhley dans son billet. « Avec cette fonction, Flash Player vérifiera automatiquement chaque semaine si des updates sont disponibles et avertira l'utilisateur dans la foulée ».

Les correctifs de sécurité, qui affectent toutes les plateformes Flash, sont importants. Le lecteur multimédia a été utilisé dans de nombreuses attaques en ligne ces dernières années. Avec ce lot de patches, Adobe indique qu'il corrige une faille jusque-là inconnue et exploitée dans des attaques en ligne. « Il a été signalé certaines tentatives d'exploitation par des malwares de l'une de ses vulnérabilités, CVE-2011-0627, au moyen d'un fichier Flash (.swf) encapsulé dans un fichier Microsoft Word (.doc) ou Excel (.xls) distribué sous la forme d'un fichier attaché à un e-mail et prenant pour cible la plateforme Windows », relate Adobe dans une note publiée sur son site web. « Néanmoins, à ce jour, Adobe n'a pas récupéré d'exemple prouvant que ces attaques ont réussi ». (...)

Rambus acquiert Cryptography Research pour intégrer de la sécurité on chip

Rambus, qui développe et commercialise notamment des mémoires, a annoncé l'acquisition de Cryptography Research (CRI) pour 342,5 millions de dollars. Cette opération élargira son portefeuille en intégrant l'expertise et le savoir-faire de CRI pour la protection des contenus, la sécurité des réseaux et la lutte contre la contrefaçon.

CRI est dirigé par le célèbre chercheur Paul Kocher, qui a aidé à la création du standard sur le protocole SSL (Secure Sockets Layer) 3.0. Les clients de CRI comprennent Samsung, Toshiba, Infineon, Microsoft, et NXP. Rambus a déclaré que plus de cinq milliards de produits semi-conducteurs sont délivrés annuellement sous licence de CRI.

Rambus est surtout connue comme un fabricant de mémoire pour les PC et serveurs. La société a récemment étendu sa gamme d'offres d'inclure une activité éclairage avec des LEDs, ainsi que des solutions pour les téléphones mobiles. Le CEO de Rambus Harold Hughes a déclaré à propos de ce rachat « avec plusieurs milliards d'appareils connectés capables d'effectuer des transactions électroniques, de stocker un volume important de données personnelles et de fournir des contenus protégés par copyright, les besoins de sécurité sont primordiales ».

Cette opération intervient dans un environnement où les fabricants de puces sont de plus intéressés par l'ajout de fonctionnalités de sécurité directement dans les composants. Pour mémoire, Intel a finalisé en février dernier l'acquisition de la société de sécurité McAfee pour 7,68 milliards de dollars. Le fondeur a fait part récemment de son intention d'intégrer les solutions de sécurité directement sur les puces.

| < Les 10 documents précédents | Les 10 documents suivants > |