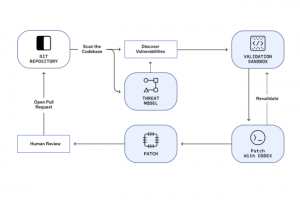

Davantage de cyberattaques contre les systèmes de contrôle industriel

En décrivant des attaques réelles contre les industries de l'eau, du pétrole et du gaz, et de l'agriculture, le Centre canadien pour la cybersécurité alerte sur l'augmentation des...