Des chercheurs en sécurité mettent en garde contre un chargeur de logiciels malveillants utilisé dans la chaîne d'infection de l’infostealer Aurora. Ce chargeur utilise des techniques anti-machines virtuelles (VM) et des techniques de compilation inhabituelles qui lui permettent, semble-t-il, d’. Écrit dans le langage Go, le voleur d'informations Aurora fonctionne comme une plateforme de logiciels malveillants en tant que service, vantée sur des forums de cybercriminalité en langue russe. À la fin de l'année dernière, du fait de sa modularité, Aurora est devenu de plus en plus populaire parmi les cybercriminels, et, outre sa fonctionnalité principale de vol de données et d’identifiants à partir de navigateurs web, portefeuilles de crypto-monnaies et applications locales, il peut également servir de téléchargeur de logiciels malveillants pour déployer des charges utiles supplémentaires.

L'infostealer Aurora, distribué via des vidéos YouTube

Les cybercriminels distribuent Aurora de multiples façons, mais depuis peu, la distribution passe par des vidéos de tutoriels générées par l'IA publiées sur YouTube, expliquant comment installer des logiciels piratés et pirater des jeux. Actuellement, ce mode de distribution est utilisé par de nombreux programmes espion et implique généralement le piratage de comptes YouTube existants et la publication immédiate d'une série de cinq à six vidéos frauduleuses. Pour détourner les comptes YouTube, les cybercriminels utilisent des identifiants provenant soit d'anciens vols de données, soit collectées par les programmes espion eux-mêmes. Les vidéos sont générées à l'aide de plateformes vidéo spécialisées basées sur l'IA, comme D-ID ou Synthesia, et mettent en scène des personnages humains qui incitent les utilisateurs à télécharger le logiciel à partir du lien figurant dans la description. Les pirates utilisent également des techniques d'optimisation des moteurs de recherche (SEO) en ajoutant de nombreuses balises aux vidéos afin de toucher un public plus large. Des chercheurs de l’entreprise de sécurité Morphisec ont récemment enquêté sur plusieurs campagnes YouTube de ce genre ayant conduit à des infections par Aurora. Cependant, la première étape de la chaîne d'infection est basée sur un nouveau chargeur de logiciels malveillants qu'ils ont baptisé « in2al5d p3in4er », d'après une chaîne de caractères utilisée comme clé de décryptage dans le code. C’est ce chargeur p3in4er exécutable que les utilisateurs sont invités à télécharger à partir des sites web affichés dans les descriptions frauduleuses des tutorielles de YouTube. Ces sites web ont été générés par un service capable de créer des clones de sites web légitimes, en reproduisant tous les éléments de marque, les logos et icônes des applications pour les rendre plus crédibles.

Un chargeur capable de détecter les machines virtuelles

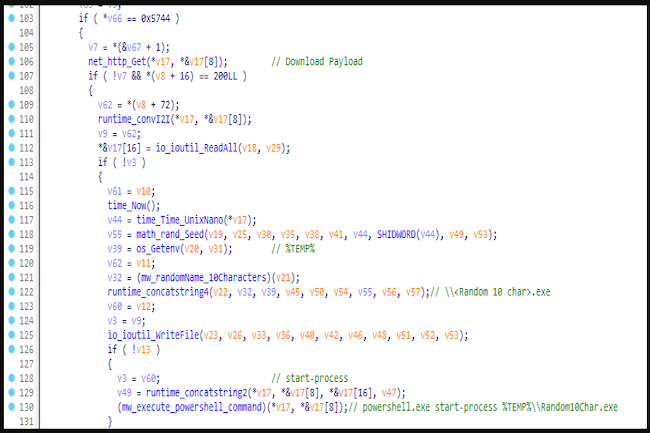

Sur VirusTotal, le chargeur p3in4er affiche un taux de détection anormalement bas et il est particulièrement doué pour échapper aux solutions qui exécutent les fichiers dans des machines virtuelles ou des bacs à sable pour observer leur comportement. En effet, l'exécutable malveillant utilise la fonction CreateDXGIFactory de la bibliothèque dxgi.dll pour extraire l'identifiant du fournisseur de la carte graphique présente sur le système. Le code vérifie ensuite si ces identifiants correspondent à ceux de Nvidia, AMD ou Intel et si ce n'est pas le cas, le code cesse de s'exécuter. Autrement dit, le chargeur vérifie si le système dispose ou non d'une carte graphique physique, car les machines virtuelles et les bacs à sable n'en ont généralement pas. « Si la vérification est positive, le logiciel malveillant utilise une technique dite de Process Hollowing pour injecter des morceaux de code malveillant dans sihost.exe (l'hôte de l'infrastructure Shell de Microsoft) », ont indiqué les chercheurs de Morphisec. « Pendant le processus d'injection, tous les échantillons de chargeurs résolvent dynamiquement les API Win nécessaires et décryptent ces noms à l'aide d'une clé XOR : in2al5d p3in4er (imprimante invalide) », ont-ils ajouté.

Enfin, une autre caractéristique inhabituelle de ce chargeur, c’est qu'il a été généré à l'aide d'Embarcadero RAD Studio, un environnement de développement intégré pour l'écriture d'applications natives multiplateformes. Les différents échantillons montrent que les créateurs expérimentent les options de compilation de RAD Studio. « Ceux qui ont le taux de détection le plus bas sur VirusTotal ont été compilés à l'aide de « BCC64.exe », un nouveau compilateur C++ d'Embarcadero basé sur Clang », ont déclaré les chercheurs. « Ce compilateur utilise une base de code différente telle que la « Standard Library » (Dinkumware) et la « Runtime Library » (compiler-rt) et génère un code optimisé qui modifie le point d'entrée et le flux d'exécution. Cela permet de casser les indicateurs des fournisseurs de sécurité, tels que les signatures composées à partir de blocs de code malveillants/suspicieux », ont encore expliqué les chercheurs. Le rapport de Morphisec contient des hachages de fichiers et d'autres indicateurs de compromission. Même si ce chargeur a actuellement un faible taux de détection, la première défense contre de telles attaques est de ne pas tomber dans le piège de l'ingénierie sociale. Les entreprises devraient former leurs employés à repérer les URL inhabituelles ou les faux sites web et, bien sûr, à ne jamais télécharger de logiciels piratés ou de jeux piratés sur leur ordinateur, même s'ils utilisent un ordinateur personnel pour le travail.

Les qualités de C++ Builder enfin reconnues !

Signaler un abus