Flux RSS

108538 documents trouvés, affichage des résultats 871 à 880.

| < Les 10 documents précédents | Les 10 documents suivants > |

(26/01/2012 13:42:45)

Les systèmes de téléconférence sont-ils assez sécurisés ?

Des chercheurs en sécurité ont réussi à s'introduire dans les réseaux de téléconférence de grandes entreprises et à manipuler les caméras vidéo pour espionner les réunions. H.D. Moore et Mike Tuchen ont rendu public leurs recherches réalisées pour le compte de l'entreprise de sécurité Rapid7. Ceux-ci expliquent la facilité avec laquelle des attaquants éventuels pourraient secrètement espionner des salles de réunion équipées de systèmes de conférence configurés pour recevoir des appels de n'importe qui par défaut. De leur côté, les vendeurs doivent trouver un juste équilibre entre sécurité et convivialité.

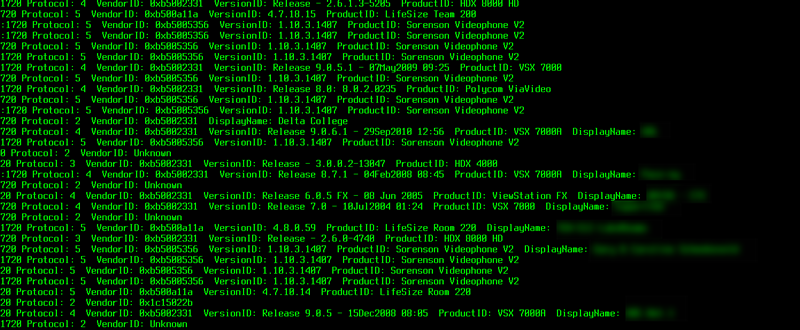

Le problème vient de la réponse automatique, une caractéristique que l'on trouve dans des produits de Cisco, Polycom et LifeSize. Cette fonction permet de connecter automatiquement des appels audio ou vidéo entrants. H.D Moore, directeur de la sécurité chez Rapid7, a écrit un programme capable de repérer les systèmes de téléconférence où cette fonction, qui présente un risque de sécurité majeur, a été activée par les administrateurs. En balayant 3% des réseaux adressables depuis l'Internet avec son programme (voir ci-dessous), le chercheur a trouvé 250 000 systèmes utilisant le protocole H.323, une spécification pour les appels audio et vidéo. Celui-ci affirme avoir trouvé plus de 5 000 entreprises avec des systèmes dont la réponse automatique était activée. Parmi les vendeurs de ces systèmes, il a listé Polycom, Cisco, LifeSize et Sony. « Au total, ces résultats permettent de penser qu'il y aurait près de 150 000 systèmes vulnérables, » a déclaré Rapid7.

Une vulnérabilité inquiétante pour les entreprises

Toujours selon l'entreprise de sécurité, une fois introduits dans une salle de conférence, les systèmes de vidéoconférence, même de premier prix, pourraient permettre à une personne de « lire un mot de passe à six chiffres sur un post-it situé à plus de 20 mètres de la caméra. » D'autre part, « dans un environnement silencieux, il a été possible d'entendre clairement les conversations dans le couloir par le biais des systèmes de visioconférence, » a écrit H.D Moore sur le blog de Rapid7. « Dans un autre test, il a été possible de surveiller le clavier d'un utilisateur et de voir avec précision le mot de passe qu'il avait tapé, en pointant simplement la caméra et en utilisant un zoom performant. » Cependant, le chercheur reconnaît que si toutes les fonctionnalités de sécurité des différents systèmes de téléconférence étaient activées, « personne ne serait capable d'utiliser ces produits pour passer un simple appel téléphonique » en raison de leur complexité, a-t-il déclaré dans une interview.

Souvent, les entreprises positionnent leurs systèmes de vidéoconférence en amont des firewalls pour faciliter leur usage. Mais cette solution pose de vrais problèmes de sécurité. Le déploiement des systèmes derrière un pare-feu peut être difficile, car les systèmes de téléconférence peuvent utiliser jusqu'à 30 protocoles différents pour gérer un appel. « Dans ce cas, il faut configurer le pare-feu pour permettre le passage des appels, » a expliqué le chercheur.

[[page]]

Selon Rapid7, Polycom, l'un des plus gros vendeurs de systèmes de téléconférence, livre la plupart de ses produits avec l'option de réponse automatique activée par défaut. Polycom explique qu'il recommande aux administrateurs de désactiver l'auto-réponse lors du déploiement d'un système à l'extérieur d'un firewall, faisant valoir que la plupart de ses systèmes étaient déployés derrière des pare-feu et fonctionnaient donc dans un environnement sécurisé. Selon Polycom, « les clients préfèrent avoir la fonction de réponse automatique activée, car celle-ci facilite la gestion à distance des systèmes de vidéoconférence par les administrateurs. » Cisco de son côté affirme ne pas avoir remarqué de nouvelles vulnérabilités logicielles dans ses produits de téléprésence. En ce qui concerne la réponse automatique, Cisco a déclaré que « sur tous les produits TelePresence, l'option doit être fixée par l'administrateur du réseau. »

LifeSize, une division de Logitech, a déclaré qu'elle livrait tous ses produits avec la réponse automatique désactivée par défaut. « Le déploiement sécurisé reste un défi pour les systèmes de visioconférence, et l'entreprise s'est engagée à simplifier le processus, » a-t-elle déclaré. Cette dernière a encore précisé qu'elle proposait un produit client-serveur NAT (Network Address Translation) sécurisé de traversée de pare-feu du nom de LifeSize Transit, qui permet aux administrateurs de configurer les systèmes de conférences derrière le firewall et d'appliquer un cryptage. La solution Connections de Lifesize, moins onéreuse, demande le téléchargement d'un programme sur l'ordinateur distant. Son service cloud permet de passer des appels cryptés derrière un pare-feu et offre un processus d'installation simple.

LifeSize essaye aussi de mieux informer ses clients. En début de semaine, le vendeur a lancé LifeSize Enablement Network. Il s'agit d'une série de clips vidéo de formation destinée à sensibiliser les clients sur ses produits. « Notre programme a été développé bien avant que les conclusions de Rapid7 ne soient connues, » a déclaré un porte-parole de LifeSize. Reste que dans l'ensemble, H.D Moore estime que les systèmes de téléconférence devraient être plus faciles à déployer et assurer la sécurité nécessaire, car, selon lui, ils « ne sont pas très bien compris par le personnel technique. »

(...)(26/01/2012 13:25:03)Le mail et les réseaux sociaux sont les services les utilisés sur Internet

L'application mobile préférée des Européens est leur boîte mail, suivie des réseaux sociaux et de la météo, selon une étude signée comScore et publiée le mercredi 25 janvier, en préambule des M-Days de Francfort (salon professionnel consacré au mobile).

La liste des applications mobiles les plus utilisées en Europe :

1. Les e-mails personnels (65,4 millions de mobinautes)

2. Les réseaux sociaux (58,2 millions)

3. La météo (52,8 millions)

4. Les informations (46,2 millions)

5. La recherche (45,7 millions)

6. La messagerie instantanée (44,2 millions)

7. Les cartes (41,4 millions)

8. Les informations sportives (38,8 millions)

9. Les e-mails professionnels (38,1 millions)

10. Les informations spectacle (33,9 millions)

L'étude a porté de septembre à novembre 2011 sur les habitudes des mobinautes dans cinq pays de l'Europe de l'ouest : France, Allemagne, Italie, espagne et Royaume-Uni.

Le Crédit Agricole dresse un bilan d'étape du projet NICE

Le Crédit Agricole achève en ce moment (et jusque fin 2013 pour les déploiements) la phase 1 de son projet NICE (Nouvelle Informatique Convergente et Evolutive). Le budget de ce projet de refonte globale de l'informatique des caisses de la banque fédérale agricole est estimé à 500 millions d'euros. Il devrait permettre de passer d'un budget informatique global de 750 millions d'euros par an à seulement 500 à la fin du projet et être ainsi amorti en deux ans.

La phase 1 correspond au back office et aux infrastructures. La partie la plus spectaculaire viendra cependant en phase 2, avec le Portail Unifié Client Collaborateur (PUCC), le futur poste de travail, dont le déploiement devrait s'achever fin 2014. Dans les deux phases, les maîtres mots sont cependant unification, cross-canal, agilité, moindres coûts et indépendance.

La notion d'indépendance est revendiquée fortement par le Crédit Agricole. Si des prestataires issus des principales SSII (CSC, IBM GS, Sopra, Logica, Capgemini, Steria...) assurent des missions au sein du groupe, aucune n'a la main mise sur la maîtrise d'oeuvre. Leur rôle est essentiellement d'absorber les pics de charge liés à la mise en oeuvre de NICE.

Un couple de GIE au lieu de 5 GIE indépendants

Au départ, les 39 caisses de la banque fédérale étaient réunies en cinq GIE informatiques différents gérant chacun un système d'information : AMT, Atlantica, Comète, Exa et Synergie représentant en tout 2500 salariés. Avec le projet NICE, toutes les caisses convergent vers un seul système d'information commun géré par deux GIE : CA Services assure la maîtrise d'ouvrage avec une équipe dédiée de 90 personnes (avec 300 correspondants dans les caisses régionales) et CA Technologies qui s'occupe de maîtrise d'oeuvre et de production avec 1 400 collaborateurs. Le millier de collaborateurs des cinq anciens GIE et qui ne sont pas repris dans l'un des deux nouveaux sont d'une part 500 agents partant à la retraite, et d'autre part des personnels retournant en caisses régionales pour différents emplois de proximité (assistance utilisateur, webmestres, etc.).

Les Conseils d'Administration des deux GIE sont composés des mêmes personnes et sont présidés tous les deux par Frédéric Thomas, le directeur général de l'une des 39 caisses régionales, Crédit Agricole Normandie Seine (Haute Normandie). « Cette organisation garantit la cohérence de l'ensemble et surtout que ce sont bien les banquiers qui disent ce qu'ils veulent en terme d'informatique aux informaticiens » relève Frédéric Thomas.

[[page]]

Les autres établissements du groupe (LCL ex-Crédit Lyonnais, BforBank, Predica, etc.) restent en dehors du périmètre du projet NICE. Ils sont cependant concernés car échangent des données et fournissent des services aux caisses régionale du Crédit Agricole.

Un SI agile orienté client

Au-delà de la convergence au niveau groupe en un seul système d'information, le projet NICE vise à centrer toute l'informatique autour du client. La convergence vise aussi à rapprocher au maximum les outils dédiés aux clients et ceux destinés aux conseillers dans un contexte collaboratif et temps réel (fin des traitements batch nocturnes...). Aux enjeux technologiques s'ajoutent des enjeux prudentiels : le nouveau système d'information sera plus sûr et plus résilient.

Sur le plan opérationnel, la stratégie vise à réduire le coût global mais aussi à rendre le système d'information plus agile et ainsi plus apte à s'adapter à de nouvelles offres commerciales comme à de nouveaux terminaux dans une logique cross-canal. « A l'heure actuelle, chaque canal suppose un développement ; à terme ce ne sera plus le cas » mentionne Hichem Jaballah, directeur général de Crédit Agricole Technologies et directeur du programme NICE.

Une phase 1 de consolidation de l'existant

Pour l'instant, toutes les caisses régionales migrent vers un SI back office unique dérivé du système du GIE AMT auquel a été adjoint les meilleurs outils issus des autres anciens GIE. Ce système a également subit une modernisation importante. A ce jour, les questions juridiques et d'organisation sont réglées et 10 caisses sur 39 ont déjà basculé sur ce système d'information convergent. 6 vagues permettront d'ici fin 2013 à toutes les caisses de migrer vers ce système unique. Le développement de la phase 1 a constitué un investissement de 120 000 jours-hommes soit environ 3 ans de développements classiques.

Ce back office convergent est hébergé sur trois doubles datacenters situés à Chartres (partagé avec Crédit Agricole SA), Clermont-Ferrand et Gradignan (datacenters d'anciens GIE). Chaque site est double, constitué de deux datacenters répliqués distants d'une dizaine de kilomètres. Celui de Chartres et doublement répliqué avec sur chaque lieu deux salles répliquées. Les applications les plus sensibles resteront hébergées à Chartres mais pour l'heure l'essentiel de NICE s'y situe. A terme, avec la disparition des anciens systèmes, les deux datacenters issus des anciens GIE seront entièrement consacrés à NICE, Chartres conservant des applications propres à Crédit Agricole SA. Les datacenters abritent des serveurs virtualisés (près de 5 000), des mainframes, du stockage... Ils alignent 120 000 Mips pour 6 Po de données.

[[page]]

Les trois doubles datacenters sont bien sûrs reliés entre eux par des liaisons en fibres optiques à très haut débit. Il n'est pas exclu que d'autres entités du groupe (LCL, BforBank...) bénéficient de cette infrastructure mutualisée.

Une logique de dématérialisation et de cross-canal

Bien que basé sur le système AMT, le nouveau système d'information amène une grande évolution des process. La dématérialisation et le cross-canal sont désormais les maîtres-mots des procédures convergentes.

Un client pourra donc commencer une opération sur le web en libre-service, téléphoner à son conseiller pour obtenir une information avant de poursuivre, envoyer des pièces justificatives par courrier, etc. De même, les traitements internes sont entièrement dématérialisés grâce à une GED : tous les courriers et pièces (notamment le dossier d'instruction des crédits) sont systématiquement numérisés et partagés, ce qui accélère les procédures.

Autre fonction ajoutée au système d'information, la ToIP. Celle-ci est associée au couplage téléphonie informatique avec reconnaissance de l'appelant et affichage automatique de son dossier lors d'un appel en agence.

La banque en ligne est, également, profondément remaniée et améliorée, par exemple avec une messagerie sécurisée. Mais le front-office reste, dans cette phase 1, différent en fonction du canal. L'ajout d'un canal (par exemple : le smartphone) nécessite des développements spécifiques.

PUCC, le coeur révolutionnaire de la phase 2

PUCC, le portail unique client collaborateur, sera la révolution attendue dans la phase 2 de Nice. Le système d'information sera dès lors cross-canal par nature.

Les applications de poste de travail seront les plus similaires possibles qu'elles soient destinées au client ou aux collaborateurs internes. De plus, elles seront conçues pour être disponibles sur tous les terminaux possibles sans redéveloppements.

Le développement de PUCC débute en ce moment et devrait aboutir à des sites pilotes courant 2013 avant un déploiement général en 2014.

(...)

Le cloud en soutien de la BI selon le Gartner

Selon un sondage effectué par Gartner auprès de 1364 responsables IT, un tiers d'entre eux emploient ou prévoient d'employer dans l'année des offres cloud/SaaS pour augmenter leurs capacités en matière de business intelligence. «Les entreprises sont frustrées par les cycles de déploiement, les coûts, les processus de mise à jour et les infrastructures des solutions de BI installées», explique James Richardson, directeur de recherche chez Gartner. Si les entreprises voient l'intérêt des offres BI hébergées comme alternative, elles sont en revanche peu au fait sur ces solutions et leurs possibilités, avertit l'analyste.

Gartner estime que trois facteurs vont stimuler l'adoption de solutions de business intelligence délivrées depuis le cloud:

- Le temps: les solutions SaaS se déploient plus rapidement, dans un contexte où les ressources humaines et budgétaires limitées de l'IT ne lui permettent pas de répondre aux besoins des métiers.

- Les coûts: Si le SaaS n'est pas nécessairement moins cher, il permet de réduire les investissements et les coûts de support.

- Le manque d'expertise: Les applications d'analyse en mode cloud intègrent d'emblée des connaissances qui permettent de contourner le problème du manque de compétences internes.

Pour Gartner, le scénario de déploiement le plus probable est que les offres SaaS ne viennent pas déranger les plateformes actuelles, mais soient utilisées pour de nouvelles opportunités d'utilisation. « Si leurs applications opérationnelles sont déjà dans le cloud, les entreprises devraient penser à recourir à des solutions cloud pour ces domaines », ajoute James Richardson.

ICTjournal.ch

(...)

Le Crestel édite une étude sur la maîtrise des budgets télécoms

Le club des télécoms Crestel diffuse une nouvelle étude sur « La maîtrise des budgets télécoms ». En 60 pages, elle analyse et donne des solutions sur tous les aspects des télécoms, fixes, mobiles et internet. Les entreprises ont du mal à maîtriser ces dépenses, souvent elles ne font que constater leur envol sur plusieurs postes et parfois déplorent l'absence de maîtrise de service.

Cette étude donne quatre types de réponses possibles : la maîtrise par la gestion des factures (consommation, gestion des contrats et des stocks), la maîtrise par la régulation des usages (restriction d'appels, les grosses factures, la refacturation, les bonnes pratiques, les communications internes), la maîtrise par les technologies (le système téléphonique, la VoIP / ToIP, la téléphonie mobile), la maîtrise par la mise en concurrence (le marché, exprimer ses besoins, choisir ses fournisseurs).

Une étude, publiée en partenariat avec Aastra, à la fois dense et pratique, très utile pour les PME.

L'étude du Crestel est téléchargeable ici

(...)

Le 3SCI renforce son offre de services pour ses adhérents

Le 3SCI, syndicat de SSII, renforce le soutien à ses adhérents. Cette démarche passe par la signature de trois partenariats avec des organismes extérieurs « on s'appuie désormais sur des spécialistes, témoigne Olivier Bouderand, le président, ils sont sélectionnés suivant les besoins de nos membres, c'est une démarche nouvelle, nous avions déjà le CRA pour les questions de succession, trois nouveaux partenariats sont signés ».

La société Namaste training partenaires intervient pour des sessions de formations des dirigeants. Un programme d'une demi-journée par mois, sur douze mois, la formation se nomme Academy Management. Avec le cabinet Sogedev, 3SCI met au point un système d'accès plus simple et plus rapide pour ses adhérents aux financements publics. Enfin, le cabinet Forces RH, intervient pour aider à accéder aux financements en matière de formation.

(...)

Joyent, spécialiste du cloud, lève 85 millions de dollars

Joyent, spécialiste américain de l'Iaas et du Paas, effectue un nouveau tour de table et lève 85 millions de dollars. La société a séduit Weather Investment (holding de l'égyptien Naguib Sawiris présente chez Orascom et Wind) et Telefonica Digital (le fonds d'investissement de l'opérateur espagnol).

Les investisseurs actuels de Joyent comprennent : El Dorado Ventures, Epic Ventures, Greycroft Partners, Intel Capital, et Liberty Global. Basée à San Francisco, la société est dirigée en Europe par Philippe Weppe.

(...)

Les salariés veulent de plus en plus s'équiper de tablettes selon Cisco

Le cabinet Redshift Research a interrogé 1 500 responsables informatiques dans six pays, dont la France, fin 2011. Etude commandée par Cisco pour comprendre comment les DSI doivent appréhender l'utilisation des tablettes tactiles en entreprise. Il y a urgence. Pour la France par exemple, 21% des salariés demandent une tablette tactile à leur employeur. A des fins professionnelles, certes, mais le chiffre est élevé.

Face à cette envie, comment réagissent les DSI français ? 86% d'entre eux assurent que les tablettes seront de plus en plus populaires, en environnement professionnel, dans les deux ans à venir. Mais 74% veulent de nouvelles règles de sécurité pour ces tablettes. Et 45% souhaitent limiter l'accès aux applications de l'entreprise.

Relativiser le BYOD

A ces fortes réticences, s'ajoute le fait de relativiser le fameux BYOD (bring your one device). 43% des DSI assurent que ce n'est pas, actuellement, le sujet le plus important, même si, à 50%, ils estiment que le nombre de salariés qui apportent leur propre terminal dans l'entreprise est en hausse. De plus, 57% assurent que ces employés le font bien que ce ne soit pas autorisé ! Un phénomène relevé dans tous les cas où l'enquête a été menée (Etats-Unis, Canada, Grande-Bretagne, France, Allemagne, Espagne).

D'autres conclusions s'avèrent intéressantes, elles concernent l'ensemble des six pays. On découvre par exemple que les DSI reçoivent une demande de tablette pour trois demandes de smartphones. Que la France et les Etats-Unis arrivent en tête pour ces demandes de tablettes, avec 21%. En Allemagne, ces tablettes sont surtout réclamées par les commerciaux. En revanche, les craintes en matière de sécurité et d'accès aux applications sont partagées par les DSI des six pays concernés. Des DSI visiblement agacés, pour qui, la question du BYOD n'arrive pas en tête de leurs préoccupations.

(...)

Intel va acheter les actifs InfiniBand de QLogic

Intel a annoncé lundi dernier qu'il avait accepté d'acheter la division InfiniBand de Qlogic que le fabricant de puces exploitera dans ses solutions serveur et stockage pour permettre à ses nombreux clients de réaliser des supercalculateurs exaflopique. Dans un communiqué, Qlogic a déclaré qu'Intel allait acquérir ses actifs InfiniBand pour un montant de 125 millions de dollars. L'achat est attendu ce trimestre une fois que les conditions seront réunies.

InfiniBand est une technologie réseau qui fournit une interface haut débit entre des serveurs ou des baies de stockage. Cette acquisition permettra à Intel d'étendre son portefeuille en solution réseau pour fournir une bande passante plus importante et accompagner l'augmentation des performances des processeurs et des serveurs.

Des liens indispensables pour les clusters de puissance

Le mois prochain, le fabricant de puces va dévoiler, avec ses partenaires habituels, ses nouvelles puces serveur Xeon E5 qui accompagneront la montée en puissance des machines dédiées au calcul intensif. Intel espère bien que les prochains systèmes pourront atteindre, avant 2018, des performances exaflopiques, soit une puissance de calcul 100 fois plus rapide que les superordinateurs les plus véloces aujourd'hui.

«La technologie et l'expertise de Qlogic fourniront des actifs importants pour construire les composants évolutifs nécessaires à l'exécution de cette vision », a déclaré dans un communiqué Kirk Skaugen, directeur général de l'activité Data Center and Connected System chez Intel.

Recentrage de l'activité pour QLogic

Qlogic propose aujourd'hui des adaptateurs, des commutateurs, des logiciels (Fabric Suite) et d'autres produits basés sur InfiniBand. La vente des actifs InfiniBand aidera la compagnie à se recentrer sur la convergence des réseaux (sur base Ethernet) et le SAN (sur base Fiber Chanel). Bataille où elle affronte des acteurs comme Emulex, Brocade ou Juniper. De son côté, Intel étoffe ses solutions réseau pour les datacenters. En juillet dernier, le fondeur avait déjà signé un protocole d'accord pour acquérir la société Fulcrum qui conçoit des puces réseau 10 et 40 Gigabits Ethernet et des produits de commutation Ethernet.

Il est logique pour Intel d'acquérir les actifs InfiniBand de Qlogic, a déclaré Zeus Kerravala, analyste principal chez Research ZK. Avec les liens InfiniBand pour le réseau et les serveurs, la firme de Santa Clara sera en mesure d'étendre son offre pour ses clients développant des solutions de calcul de haute performance en cluster. «Je ne pense pas que [InfiniBand] va devenir un marché énorme, mais il est en expansion et il est là pour un moment », a déclaré M. Kerravala. Cette acquisition permet également à Intel d'améliorer la convergence avec les offres de Qlogic pourraient être utilisées dans ses puces ou au niveau des racks. Intel a annoncé qu'un «nombre significatif» d'employés InfiniBand de Qlogic allait accepter son offre et rejoindre Intel.

Le Peer-to-Peer repart tandis que les serveurs de fichiers s'autocensurent

La fermeture de Megaupload par le FBI, le 19 janvier dernier, a entraîné dans son sillage la fermeture, plus ou moins forcée, de nombreux sites de téléchargement direct ou de streaming illégal. Conséquence : les internautes avides de téléchargements illégaux se (re)tournent de plus en plus vers des solutions de Peer-to-Peer (transferts de données de PC à PC) selon un observatoire de l'usage de la bande passante à travers le monde, mis en place par le constructeur de routeurs Ipoque.

Le Peer-to-Peer, qui était tombé à un niveau de trafic quasi-nul, connait des pics jusqu'à 15% du trafic total de la bande passante européenne depuis le 20 janvier. Dans le détail, c'est surtout le protocol BitTorrent qui redresse la barre, très loin devant le réseau eDonkey (connu pour être associé au logiciel eMule).

Le Peer-to-Peer est spécifiquement visé par la Haute autorité pour la diffusion des oeuvres et la protection des droits sur internet (Hadopi) et stigmatisé par les ayants droit. Il a été durant des années la solution privilégiée par les internautes pour s'échanger illégalement du contenu multimédia, avant de tomber peu à peu en désuétude au profit du téléchargement direct, beaucoup moins facilement traçable.

Sur les forums, les discussions portent également sur les sites de téléchargement direct à utiliser et à éviter. Les serveurs de fichiers d'origine américaine comme MediaFire, FileServe, FileJungle, Uploadstation, Filesonic, Wupload sont ainsi clairement mis à l'index. Ils procèdent depuis plusieurs jours à une nettoyage à la paille de fer de leurs serveurs pour éradiquer tous les fichiers qui pourraient attirer sur eux les foudres de la justice américaine. Inutile donc de prendre un abonnement Premium chez eux. Aujourd'hui, les utilisateurs expérimentés se rabattent sur les sociétés européennes basées aux Pays-Bas, à Chypre, en Russie (Rapidshare, Deposit Files ou Uploaded.to) ou en Asie (Uploading).

| < Les 10 documents précédents | Les 10 documents suivants > |