L'Internet est fragile. Un grand nombre de protocoles ont été conçus à une époque où l'objectif était de favoriser l’expansion rapide du réseau et où la confiance entre les opérateurs était de mise. Aujourd'hui, ce web ouvert est devenu un outil idéal pour le commerce, l'éducation et la communication. Mais l'absence de mécanismes de sécurité au cœur de l’Internet est un talon d’Achille que les cybercriminels voudraient exploiter. Des bénévoles commencent à se mobiliser pour éviter le déroutage et l’usurpation d'adresse IP.

Fin janvier, le trafic de plusieurs adresses IP appartenant au Corps des Marines des États-Unis a été temporairement détourné par un fournisseur de services Internet au Venezuela. Selon Doug Madory, directeur de l'analyse Internet chez Dyn, les déroutages de ce genre sont quasi quotidiens, et si un grand nombre d’entre eux sont accidentels, certains sont clairement des tentatives de détournement du trafic Internet. Un autre phénomène fréquent, c’est le détournement de plages d’adressage IP dormantes ou inutilisées. Cette technique, désignée sous le nom de squattage d’adresse IP, a la faveur des spammeurs à la recherche de blocs d'adresses IP qui n’ont pas été blacklistés par les filtres antispam. Pour réaliser leurs attaques, les spammeurs doivent trouver des fournisseurs d’accès Internet peu vigilants sur le reroutage d’adresses IP. Début février, The Spamhaus Project, une organisation internationale de lutte contre les spammeurs, a rapporté que Verizon Communications routait plus de 4 millions d'adresses IP détournées par des criminels. Selon Spamhaux, Verizon est l’un des dix premiers fournisseurs de services Internet à acheminer du trafic spam dans le monde.

Le protocole UDP, vulnérable à l'usurpation d'adresse IP

Les abus ne s’arrêtent pas là. Le protocole UDP (User Datagram Protocol), largement utilisé dans les communications Internet, est particulièrement vulnérable à l’usurpation d’adresse IP. La technique permet aux pirates d'envoyer des paquets de données en faisant croire qu’ils proviennent d'adresses IP d'autres utilisateurs. Cette faiblesse a été de plus en plus exploitée ces dernières années pour mener des attaques par déni de service distribué (DDoS) aussi invalidantes que difficiles à tracer. Pour réaliser ces attaques DDoS dites par réflexion, les attaquants envoient des requêtes avec des adresses usurpées vers des serveurs mal configurés sur Internet. En retour, les serveurs envoient leurs réponses vers les adresses usurpées et non vers les véritables adresses IP d'où émanent les requêtes. La technique permet de masquer la source du trafic malveillant, mais peut aussi avoir un effet d'amplification du trafic si le volume de réponses générées est plus important que les requêtes qui les déclenchent. En utilisant la réflexion contre des serveurs qui exécutent des services UDP type DNS (Domain Name System), mDNS (multicast DNS), NTP (Network Time Protocol), SSDP (Simple Service Discovery Protocol), SNMP (Simple Network Management Protocol) et autres, les attaquants peuvent générer un trafic des dizaines ou des centaines de fois plus important.

Une responsabilité partagée et une approche collaborative

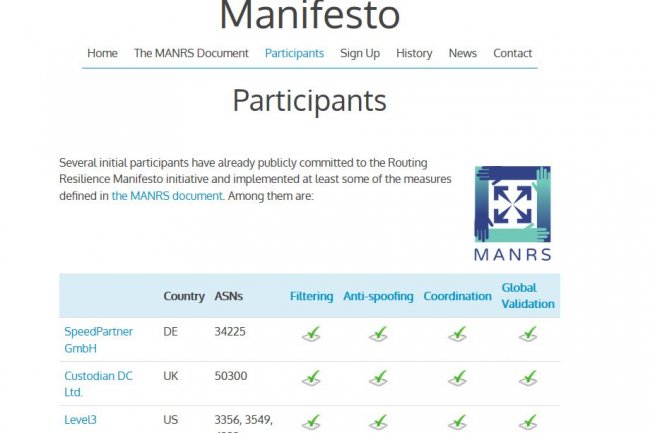

Pour résoudre ces problèmes, un niveau élevé de coopération entre les opérateurs réseaux est nécessaire parce que, contrairement à d'autres industries, l'Internet n'est pas régi par une administration centrale qui pourrait obliger les FAI à mieux sécuriser le routage. L'Internet Society (ISOC), une organisation internationale sans but lucratif qui travaille sur l’évolution des normes, de l'éducation et de la politique de l'Internet, pense fermement que la lutte contre ces problèmes de sécurité est une responsabilité partagée et qu’elle exige une approche collaborative. C’est pour cette raison que fin 2014, l’ONG a lancé avec neuf opérateurs réseaux l’initiative Mutually Agreed Norms for Routing Security (MANRS) en vue de la sécurisation du routage. Les opérateurs réseaux qui choisissent de participer au programme MANRS s’engagent à mettre en œuvre divers contrôles de sécurité afin de prévenir la propagation d’informations de routage incorrectes à travers leurs réseaux, d’empêcher le trafic qui utilise des adresses IP usurpées et de faciliter la validation des informations de routage au niveau mondial.

Le marché pourrait pousser les FAI à rejoindre le programme

Pendant l'année écoulée, le programme a suscité beaucoup d’intérêt et compte désormais 40 participants. L’ISOC espère que l'adhésion au programme MANRS deviendra un label de qualité et que les opérateurs réseaux chercheront à l’obtenir pour se différencier de la concurrence. Il n’est pas sûr que l’approche basée sur le volontariat sera suffisante pour attirer toujours plus d’opérateurs. Mais si le programme est suivi et s’il s’étend suffisamment, les FAI qui ne sont pas volontaires pour rejoindre le programme aujourd’hui pourraient être poussés plus tard par le marché. Par exemple, si trois fournisseurs d'accès Internet sont en concurrence sur un projet, un client plus soucieux de la sécurité pourrait donner sa préférence au FAI labellisé MANRS. Certains opérateurs réseaux de pays comme la Chine ou la Russie, dont une bonne partie de l’activité repose sur des services aux cybercriminels, n’auront probablement pas envie de mettre en œuvre ces mesures de sécurité. Mais si l’initiative MANRS gagne suffisamment de terrain, ils pourraient se retrouver isolés et même dans l’incapacité de trouver des fournisseurs de liaisons montantes pour transporter leur trafic international.

Commentaire