Telex : Efficient Computer lance sa puce Electron E1, Créer des mini apps IA avec Opal, AdGuard et Brave bloquent Microsoft Recall

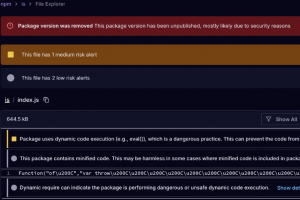

Des packages npm compromis pour diffuser des malwares

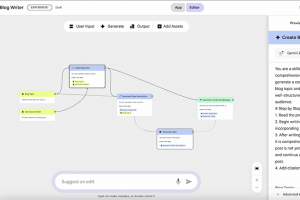

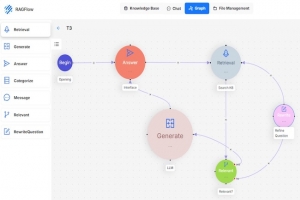

Pourquoi l'IA centrée sur le raisonnement s'imposera dans les workflows B2B

SNCF Connect & Tech tisse sa stratégie numérique responsable à l'heure du cloud et de l'IA

De nombreux employés se rebiffent contre la GenAI

Netalis propose une cyber-assurance avec HFZ Assurances

Paritel s'allie à Ajax pour un pack de vidéosurveillance clé en main

Telex : Le Cispe tente d'annuler le rachat de VMware par Broadcom, Orange Cyberdefense se renforce en Suisse avec le rachat d'Ensec, Huawei affine sa production de puces à Shenzhen

Naval Group face à un vol de données massif

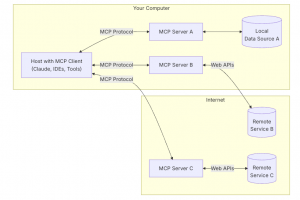

Les 10 principales vulnérabilités de MCP : les risques cachés des intégrations IA

Sondage

-

Hier

- 17:04 Telex : Efficient Computer lance sa puce Electron E1, Créer des mini apps IA avec Opal, AdGuard et Brave bloquent Microsoft Recall

- 15:01 Des packages npm compromis pour diffuser des malwares

- 14:44 Intel réduit encore ses effectifs sur fond de résultats décevants

- 10:45 Pourquoi l'IA centrée sur le raisonnement s'imposera dans les workflows B2B

- 10:01 SNCF Connect & Tech tisse sa stratégie numérique responsable à l'heure du cloud et de l'IA

- 09:44 De nombreux employés se rebiffent contre la GenAI

- 09:07 Netalis propose une cyber-assurance avec HFZ Assurances

- 09:07 Paritel s'allie à Ajax pour un pack de vidéosurveillance clé en main

- 09:06 Mercedes-Benz intègre Teams, Intune et Copilot dans ses véhicules

-

Jeudi

- 18:01 Telex : Le Cispe tente d'annuler le rachat de VMware par Broadcom, Orange Cyberdefense se renforce en Suisse avec le rachat d'Ensec, Huawei affine sa production de puces à Shenzhen

- 17:40 Naval Group face à un vol de données massif

- 17:30 Les 10 principales vulnérabilités de MCP : les risques cachés des intégrations IA

- 16:37 Microsoft supprime la génération automatique de modèles sémantiques dans Fabric

- 14:11 France Travail ciblé par une cyberattaque exposant 340 000 comptes

- Lire toute l'actualité

Derniers commentaires

"L'exploitation des contenus par Wetransfer et ses partenaires était déjà existante. L'apprentissage pour la modération est la seule nouveauté !"

par NicolasJeanneau, WeTransfer renonce aux données utilisateurs pour entrainer son IA

"Le texte, en l'état, est pratiquement impossible à appliquer. Il sera dépassé avant sa mise en application totale. Ce n'est pas suspendre qu'il faut, c'est avoir un texte avec une vision à long..."

par Lesgalapagos, Plusieurs dirigeants européens plaident pour un report de l'IA Act

"Intéressant : un RSSI sur trois reste prudent face aux start‑ups… Pourtant, près de 71 % ont déjà signé un contrat. Est‑ce un pari réfléchi ou un risque calculé ?"

par Julien38170, Les RSSI entretiennent des relations ambigües avec les start-ups